- Wie zijn we?

Strategisch IT partner

Reken op onze expertise om je digitalisering te versnellen

- Maximale partnerships met A+ merken

- Bergen ervaring in duizenden omgevingen

- Ongeëvenaarde expertise in cybersecurity

- Tot 24/7 monitoring & ondersteuning

- Al +30 jaar kerngezonde onderneming

- +200 Gecertifieerde medewerkers met passie

- Nuchter advies met kennis van zake

- Unieke puzzel van bewezen topoplossingen

Van advies tot installatie, van ondersteuning tot complete ontzorging.

We staan klaar! - Managed Services

IT Analyses, Advies, installaties...

- NIS-2 Cybersecurity AuditGecertificeerde experts brengen elke kwetsbaarheid naar boven

- Applicaties (Dynamics 365 ERP/CRM, Microsoft 365, Copilot...)Werk efficiënter (samen) met o.a. Dynamics 365 & Microsoft 365

- Licentie Audit (Software Asset Management)Zijn alle licenties in orde? Vaak kan je veel optimaliseren én besparen!

- Algemene IT Analyse en InstallatiesEen nieuwe kijk op je omgeving door onze specialisten

- Wifi SurveyDetecteer en verhelp stoorzenders en lastig bereikbare zones

- Oplossingen

- Events

Zet je digitalisering in stroomversnelling.

Krijg een interactieve rondleiding van state-of-the art oplossingen. - Jobs

Versterk ons team vanuit Turnhout, Houthalen of Geel.

Je komt terecht in een ‘Great Place To Work!’Van advies tot installatie, van ondersteuning tot complete ontzorging.

We staan klaar! - Klantzone

Als klant kan je zelf support-tickets, offertes en licenties beheren.

Vraag toegang aan via business@vanroey.beLogin nodig of offerteaanvraag? Contacteer ons via internalsales@vanroey.be | 014 470 600

Storm-2372 ‘Device code phishing’ aanval

Onze support licht je hier regelmatig in van belangrijke gebeurtenissen

De cyberdreigingsgroep ‘Storm-2372′ voert sinds augustus 2024 aanvallen uit op overheden, NGO’s en diverse industrieën wereldwijd en maakt daarbij misbruik van ‘Device Code Phishing’ waarbij een access token misbruikt wordt.

Storm-2372 ‘Device code phishing’ aanval

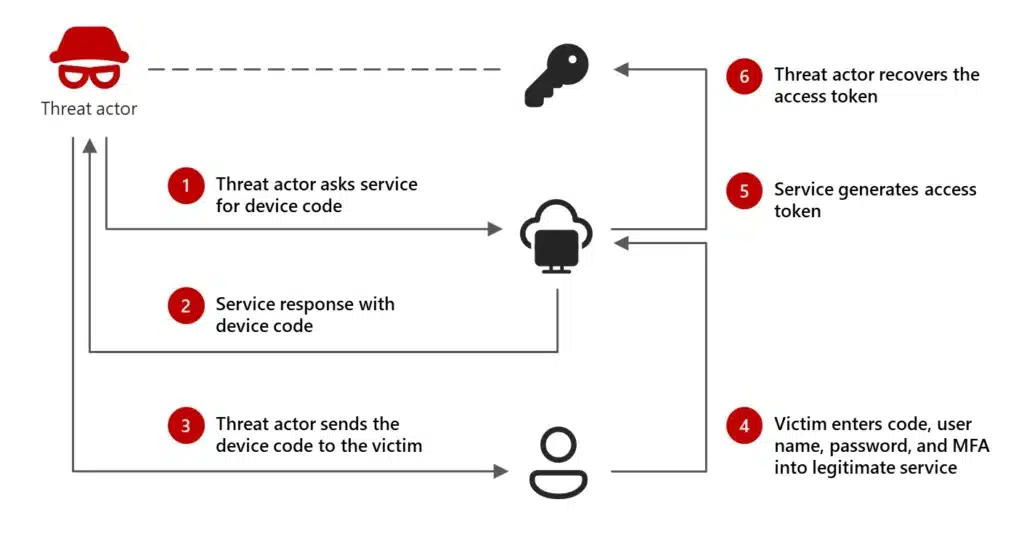

De groep maakt gebruik van een techniek genaamd device code phishing, waarbij slachtoffers worden misleid om zich aan te melden bij valse inlogpagina’s, waardoor hun authenticatietokens worden gestolen. Dit stelt de aanvallers in staat om toegang te krijgen tot hun accounts en gegevens, en zelfs om laterale bewegingen binnen netwerken te maken.

Recentelijk heeft Microsoft vastgesteld dat de groep nu ook misbruik maakt van de Microsoft Authentication Broker om hun aanvalstechnieken te verfijnen en langduriger toegang te behouden.

Hoe werkt device code phishing?

Het is een manier om je access token te ontfutselen en nadien te misbruiken.

Wat doet VanRoey om dit in jouw omgeving te voorkomen?

Klanten die onze Managed Microsoft 365 services genieten zijn sowieso al extra goed beschermd dankzij de strenge policies die we afdwingen. Zo beperken we wie toestellen aan Entra ID kan toevoegen en beperken we de geldigheidsduur van sessies. Maar we nemen ook extra maatregelen:

- We pushen een extra Conditional Access-policy naar alle Managed klanten om deze aanval te voorkomen.

- We adviseren ook ten zeerste de User Awareness (KnowBe4) trainingen om phishing in de breedste zin van het woord te voorkomen

Wat kan je zelf doen om dit te voorkomen?

Om deze dreiging te voorkomen, is het in eerste instantie cruciaal om gebruikers bewust te maken van phishingtechnieken en verdachte inlogverzoeken door gebruik te maken van een ‘Security Awareness campagne‘.

Organisaties kunnen het risico beperken door de device code authentication flow uit te schakelen waar mogelijk en een strikte Conditional Access Policy in te stellen. Daarnaast wordt aangeraden om multifactor-authenticatie (MFA) verplicht te stellen en voorkeur te geven aan phishing-resistente methoden zoals FIDO-tokens of Microsoft Authenticator met passkeys. Ook het blokkeren van legacy authentication en het regelmatig controleren van verdachte inlogactiviteiten kan helpen om aanvallen vroegtijdig te detecteren.

Actie te ondernemen

Naast de eerdergenoemde User Awareness trainingen en het verstrengen/afdwingen van de juiste policies in je Microsoft 365 omgeving vind je in het bronartikel meer informatie alsook opties om de bescherming te maximaliseren.

Mocht er verdacht gedrag worden waargenomen, dan is het belangrijk om onmiddellijk de refresh tokens van getroffen accounts in te trekken en gebruikers te verplichten opnieuw in te loggen. Het implementeren van een sign-in risk policy kan helpen om automatisch te reageren op verdachte aanmeldingen.

Tot slot wordt aanbevolen om identiteit- en toegangsbeheer te centraliseren, zodat verdachte activiteiten sneller kunnen worden opgespoord en de beveiliging van de organisatie versterkt wordt.

Contacteer ons gerust om dit risico voor jou te minimaliseren. Bestaande klanten kunnen een ticket aanmaken. Anderen sturen gerust een mail op support@vanroey.be of tel: 014 470 600.

Kan je geen tickets aanmaken? Vraag hier een log-in aan. Als onze Engineer jouw pc vanop afstand dient te besturen zal hij of zij je vragen deze software uit te voeren.