We gaan er vanuit (of hopen) dat je vandaag een goed beveiligde IT-omgeving hebt. Alle soft- en firmware zijn up to date, stevige firewalls en antivirus waken over het netwerk en er zijn tal van andere maatregelen actief… De kans dat je alsnog besmet kan raken is minimaal, maar het is nooit uitgesloten.

Firewalls en Antivirus software werken grotendeels met ‘definities’ om gekende malware of aanvallen te spotten. Met regelmaat worden echter ‘Zero days’ misbruikt. Dit zijn ongekende kwetsbaarheden in firm- en software waar nog geen patch voor bestaat. Deze exploits worden duur verhandeld op hackerfora omdat bedrijven zich hier niet tegen kunnen wapenen.

Hackers krijgen hiermee de sleutels van de achterdeur van duizenden organisaties in handen. Tot voor kort was de enige die je hiertegen kon beschermen de fabrikant van de getroffen hard- of software. Maar deze moet ten eerste op de hoogte zijn van het lek, en ten tweede budget kunnen (of willen) vrijmaken om het te herstellen. Daarna is het aan jou om de patch zo snel mogelijk uit te rollen.

Hoe bescherm je je omgeving tegen Zero days?

Er zijn dus -met zekerheid- lekken in elke omgeving, ook de jouwe. Het is gewoon nog niet bekend waar ze zitten en of ze al actief worden misbruikt. Hoe je het ook draait of keert, er komt een moment dat onbekende malware zich op deze manier zal proberen uit te leven in je omgeving.

Dan rest de vraag: Hoe goed ben je hier op voorbereid?

Vanaf de infectie telt iedere seconde en zijn er 2 zaken van vitaal belang om de schade te beperken:

- Hoe lang duurt het om de onbekende infectie te detecteren?

- Hoe snel kan je voorkomen dat de infectie zich verder verspreidt?

Je hebt dus nood aan een branddetectie- en blussysteem om ook nagelnieuwe malware per direct in de kiem te smoren. Dit is waar Endpoint Detection & Response (EDR) het verschil kan maken.

Hoe kan EDR onbekende malware detecteren?

EDR opereert grotendeels als intelligent monitoring systeem, ondersteund door machine learning.

Eens EDR je omgeving heeft leren kennen zal het alerts uitsturen en meteen ingrijpen wanneer verdachte handelingen gedetecteerd worden:

- Een cryptolocker die opeens tal van bestanden begint te encrypteren

- Een virus dat verdachte zaken in je register toevoegt of zichzelf in andere bestanden tracht te nestelen

- Malware die ongebruikte resources wil misbruiken voor het minen van cryptocurrencies

- Malware die het netwerk begint te scannen op open poorten of andere kwetsbaarheden en/of communiceert met een ongekend IP adres.

- Zelfs ‘fileless attacks’ die anders quasi onmogelijk te detecteren zijn omdat ze geen sporen nalaten komen aan het licht

- Wanneer een programma recovery images tracht te verwijderen of irrelevante software of services tracht te starten

- …

Op die manier slaagt EDR er in om zelfs de meest obscure, onbekende malware vrijwel onmiddellijk te spotten en onschadelijk te maken.

Het verdachte apparaat wordt meteen in quarantaine gezet om verdere spreiding te voorkomen. Het gedragspatroon van de vooralsnog onbekende malware wordt meteen dieper geanalyseerd en sijpelt door naar alle gebruikers binnen het EDR ecosysteem om voortaan nog sneller te kunnen reageren. Zo is meteen iedereen beschermd tegen deze nieuwe iteratie van malware. Tot slot tracht EDR ook het getroffen werkstation te herstellen.

Detectie, preventie, analyse én rapportage

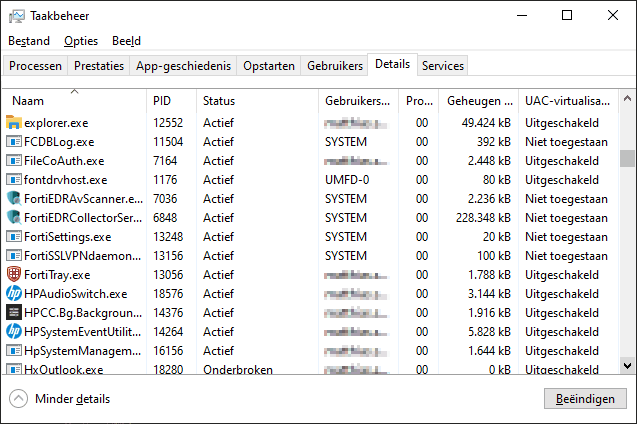

Als admin kan je via de EDR-Console verdachte activiteiten in je netwerk nauwlettend in de gaten houden. De overzichtelijke dashboards brengen niet alleen eventuele dreigingen of verdachte bewegingen in kaart, maar ook de zwakke punten in de beveiliging van je netwerk. Inbraakpogingen worden gerapporteerd en bij een succesvolle hack of malware-infectie wordt het getroffen systeem zo snel mogelijk geweerd van het netwerk en kan jij verder inzoomen op de oorzaak, de risico’s en het uiteindelijke herstel van het werkstation of server.

Hoe dit werkt binnen FortiEDR zie je erg duidelijk in deze technische video (vanaf 2:29)

We merken gelukkig op dat meer en meer organisaties de weg naar het geavanceerde EDR ontdekken. Het is wat ons betreft een absolute must-have binnen iedere IT omgeving. De voordelen zijn dan ook legio en vanzelfsprekend voor iedere moderne organisatie, groot én klein.

Als je graag meer informatie of een demo van onze experts over EDR wenst, laat dan gerust hieronder je gegevens achter en dan spreken we verder af.

[activecampaign form=388 css=0]

deel dit bericht: