- Qui sommes-nous ?

Partenaire informatique stratégique

Comptez sur notre expertise pour accélérer votre numérisation

- Un maximum de partenariats avec des marques A+

- Des montagnes d'expérience dans des milliers d'environnements

- Une expertise inégalée en matière de cybersécurité

- Surveillance et assistance jusqu'à 24 heures sur 24 et 7 jours sur 7

- Une activité saine depuis plus de 30 ans

- +200 employés certifiés et passionnés

- Des conseils sobres et avisés

- Un puzzle unique de solutions de pointe éprouvées

De conseils jusqu'à installation, à partir de soutien jusqu'à soulagement complet.

Nous sommes prêts ! - Managed Services

Compter sur les connaissances et l'aide de nos experts de niveau 3, 24 heures sur 24, 7 jours sur 7

Analyses informatiques, conseils, installations...

- Audit de cybersécurité du NIS-2Des experts certifiés détectent toutes les vulnérabilités

- Applications (Dynamics 365 ERP/CRM, Microsoft 365, Copilot...)Travailler (ensemble) plus efficacement avec Dynamics 365 et Microsoft 365, entre autres

- Audit de licence (gestion des actifs logiciels)Toutes les licences sont-elles en ordre ? Il est souvent possible d'optimiser et d'économiser beaucoup !

- Analyse et installations informatiques généralesUn nouveau regard sur votre environnement par nos spécialistes

- Enquête sur le Wi-FiDétecter et réparer les brouilleurs et les zones difficiles d'accès

- Solutions

- Événements

Accélérez votre numérisation.

Faites une visite interactive des solutions de pointe. - Offres d'emploi

Rejoignez notre équipe à partir de Turnhout, Houthalen si Geel.

Vous vous retrouvez dans un Un endroit où il fait bon travailler !De conseils jusqu'à installation, à partir de soutien jusqu'à soulagement complet.

Nous sommes prêts ! - Contact

- Espace client

En tant que client, vous pouvez gérer vous-même les tickets d'assistance, les devis et les licences.

Demande d'accès via business@vanroey.beBesoin d'un login ou d'une demande de devis ? Contactez-nous via internalsales@vanroey.be | 014 470 600

Storm-2372 - Attaque par hameçonnage du code de l'appareil

Notre support vous informe régulièrement des événements importants qui se déroulent ici.

Storm-2372 - Attaque par hameçonnage du code de l'appareil

De groep maakt gebruik van een techniek genaamd device code phishing, waarbij slachtoffers worden misleid om zich aan te melden bij valse inlogpagina’s, waardoor hun authenticatietokens worden gestolen. Dit stelt de aanvallers in staat om toegang te krijgen tot hun accounts en gegevens, en zelfs om laterale bewegingen binnen netwerken te maken.

Recentelijk heeft Microsoft vastgesteld dat de groep nu ook misbruik maakt van de Microsoft Authentication Broker om hun aanvalstechnieken te verfijnen en langduriger toegang te behouden.

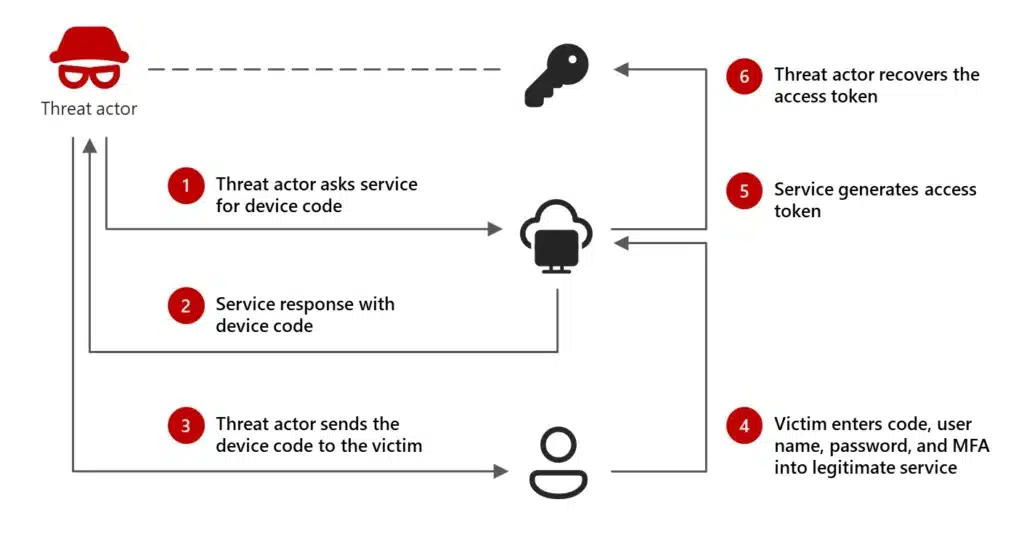

Hoe werkt device code phishing?

Het is een manier om je access token te ontfutselen en nadien te misbruiken.

Wat doet VanRoey om dit in jouw omgeving te voorkomen?

Klanten die onze Managed Microsoft 365 services genieten zijn sowieso al extra goed beschermd dankzij de strenge policies die we afdwingen. Zo beperken we wie toestellen aan Entra ID kan toevoegen en beperken we de geldigheidsduur van sessies. Maar we nemen ook extra maatregelen:

- We pushen een extra Conditional Access-policy naar alle Managed klanten om deze aanval te voorkomen.

- We adviseren ook ten zeerste de User Awareness (KnowBe4) trainingen om phishing in de breedste zin van het woord te voorkomen

Wat kan je zelf doen om dit te voorkomen?

Om deze dreiging te voorkomen, is het in eerste instantie cruciaal om gebruikers bewust te maken van phishingtechnieken en verdachte inlogverzoeken door gebruik te maken van een ‘Security Awareness campagne‘.

Organisaties kunnen het risico beperken door de device code authentication flow uit te schakelen waar mogelijk en een strikte Conditional Access Policy in te stellen. Daarnaast wordt aangeraden om multifactor-authenticatie (MFA) verplicht te stellen en voorkeur te geven aan phishing-resistente methoden zoals FIDO-tokens of Microsoft Authenticator met passkeys. Ook het blokkeren van legacy authentication en het regelmatig controleren van verdachte inlogactiviteiten kan helpen om aanvallen vroegtijdig te detecteren.

Agir

Naast de eerdergenoemde User Awareness trainingen en het verstrengen/afdwingen van de juiste policies in je Microsoft 365 omgeving vind je in het bronartikel meer informatie alsook opties om de bescherming te maximaliseren.

Mocht er verdacht gedrag worden waargenomen, dan is het belangrijk om onmiddellijk de refresh tokens van getroffen accounts in te trekken en gebruikers te verplichten opnieuw in te loggen. Het implementeren van een sign-in risk policy kan helpen om automatisch te reageren op verdachte aanmeldingen.

Tot slot wordt aanbevolen om identiteit- en toegangsbeheer te centraliseren, zodat verdachte activiteiten sneller kunnen worden opgespoord en de beveiliging van de organisatie versterkt wordt.

Contacteer ons gerust om dit risico voor jou te minimaliseren. Bestaande klanten kunnen een créer un ticket. Anderen sturen gerust een mail op support@vanroey.be ou compter : 014 470 600.

Vous ne pouvez pas créer de billets ? par ici Si notre ingénieur a besoin de contrôler votre PC à distance, il ou elle vous demandera de le faire. ce logiciel ... pour performer.