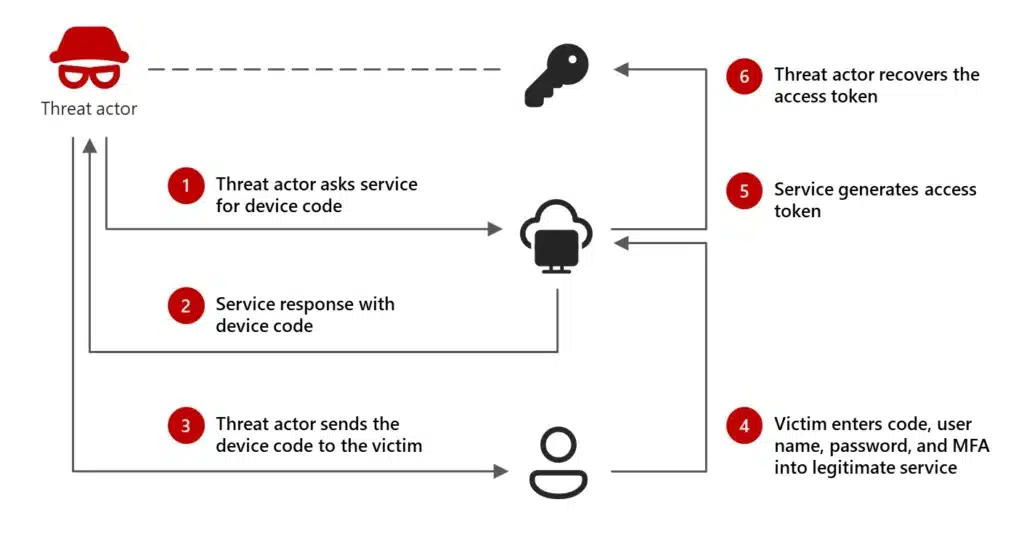

De groep maakt gebruik van een techniek genaamd device code phishing, waarbij slachtoffers worden misleid om zich aan te melden bij valse inlogpagina’s, waardoor hun authenticatietokens worden gestolen. Dit stelt de aanvallers in staat om toegang te krijgen tot hun accounts en gegevens, en zelfs om laterale bewegingen binnen netwerken te maken.

Recentelijk heeft Microsoft vastgesteld dat de groep nu ook misbruik maakt van de Microsoft Authentication Broker om hun aanvalstechnieken te verfijnen en langduriger toegang te behouden.

Hoe werkt device code phishing?

Het is een manier om je access token te ontfutselen en nadien te misbruiken.

Wat doet VanRoey om dit in jouw omgeving te voorkomen?

Klanten die onze Managed Microsoft 365 services genieten zijn sowieso al extra goed beschermd dankzij de strenge policies die we afdwingen. Zo beperken we wie toestellen aan Entra ID kan toevoegen en beperken we de geldigheidsduur van sessies. Maar we nemen ook extra maatregelen:

- We pushen een extra Conditional Access-policy naar alle Managed klanten om deze aanval te voorkomen.

- We adviseren ook ten zeerste de User Awareness (KnowBe4) trainingen om phishing in de breedste zin van het woord te voorkomen

Wat kan je zelf doen om dit te voorkomen?

Om deze dreiging te voorkomen, is het in eerste instantie cruciaal om gebruikers bewust te maken van phishingtechnieken en verdachte inlogverzoeken door gebruik te maken van een ‘Security Awareness campagne‘.

Organisaties kunnen het risico beperken door de device code authentication flow uit te schakelen waar mogelijk en een strikte Conditional Access Policy in te stellen. Daarnaast wordt aangeraden om multifactor-authenticatie (MFA) verplicht te stellen en voorkeur te geven aan phishing-resistente methoden zoals FIDO-tokens of Microsoft Authenticator met passkeys. Ook het blokkeren van legacy authentication en het regelmatig controleren van verdachte inlogactiviteiten kan helpen om aanvallen vroegtijdig te detecteren.

Agir

Naast de eerdergenoemde User Awareness trainingen en het verstrengen/afdwingen van de juiste policies in je Microsoft 365 omgeving vind je in het bronartikel meer informatie alsook opties om de bescherming te maximaliseren.

Mocht er verdacht gedrag worden waargenomen, dan is het belangrijk om onmiddellijk de refresh tokens van getroffen accounts in te trekken en gebruikers te verplichten opnieuw in te loggen. Het implementeren van een sign-in risk policy kan helpen om automatisch te reageren op verdachte aanmeldingen.

Tot slot wordt aanbevolen om identiteit- en toegangsbeheer te centraliseren, zodat verdachte activiteiten sneller kunnen worden opgespoord en de beveiliging van de organisatie versterkt wordt.

Contacteer ons gerust om dit risico voor jou te minimaliseren. Bestaande klanten kunnen een créer un ticket. Anderen sturen gerust een mail op support@vanroey.be ou compter : 014 470 600.

Microsoft schakelt binnenkort de ‘legacy Exchange Online tokens’ uit. Dit betekent dat de Phish Alert Button (PAB) van KnowBe4 niet langer zal werken zonder een aanpassing.

Agir

Om de PAB correct te laten functioneren, moet deze opnieuw worden geauthenticeerd via Nested App Authentication Single Sign-On (NAA-SSO), zoals omschreven op de website van KnowBe4: https://support.knowbe4.com/hc/en-us/articles/38439352278803-Update-To-Nested-App-Authentication-Single-Sign-On-NAA-SSO-For-The-Phish-Alert-Button-PAB

Let wel: Na het goedkeuren van de rechten voor NAA-SSO kan het nodig zijn om de Phish Alert Button opnieuw te downloaden en uit te rollen.

Klanten met een Security Awareness contract zullen wij proactief ondersteunen. Heb je geen contract en heb je hulp nodig bij deze aanpassing? Laat het ons dan weten, wij helpen je graag verder!

Une vulnérabilité a récemment été découverte dans FortiOS et FortiProxy. Elle pourrait permettre à un pirate d'obtenir un accès non autorisé à l'interface de gestion d'un pare-feu. Le problème a été documenté sous CVE-2024-55591 au moyen d'un Score CVSS de 9.3 (critique).

Produits concernés :

- FortiOS : 7.x et antérieures

- FortiProxy : version particulière (voir l'aperçu)

Agir

Un correctif n'étant pas encore disponible, Fortinet recommande de une mesure temporaire/une solution de rechange pour réduire les risques.

Nos Clients des services gérés Ne vous inquiétez pas : nous avons déjà contrôlé votre environnement de manière approfondie. Grâce à nos configurations standard, qui sécurisent strictement l'accès à l'interface de gestion, il est impossible d'exploiter cette vulnérabilité dans vos systèmes.

Vous n'êtes pas sûr que votre environnement informatique soit sécurisé ou vous avez besoin d'aide pour trouver une solution ? N'hésitez pas à nous contacter !

CVE-2024-42448

CVE-2024-42448

permet à un pirate d'exécuter à distance du code sur le serveur VSPC à partir d'une machine d'agent de gestion autorisée. Cela signifie qu'un attaquant peut prendre le contrôle total du serveur, ce qui peut entraîner de graves problèmes de sécurité. La gravité de cette vulnérabilité a été évaluée comme critique, avec un score CVSS de 9.9.

CVE-2024-42449

Cette vulnérabilité permet à un attaquant de divulguer un hachage NTLM du compte de service du serveur VSPC et de supprimer des fichiers sur le serveur VSPC, également à partir d'une machine d'agent de gestion autorisée. Cela peut conduire à une fuite de données et à la perte de données importantes. La gravité de cette vulnérabilité est élevée, avec un score CVSS de 7.1.

Risques

Si vous n'agissez pas, avec CVE-2024-42448, les attaquants peuvent exécuter un code arbitraire sur votre serveur. Avec CVE-2024-42449, les attaquants peuvent voler des informations sensibles et supprimer des fichiers, ce qui peut conduire à des violations de données et à la perte de données critiques.

Agir

La seule solution à ces deux vulnérabilités est de mettre à jour vers la dernière version de Veeam Service Provider Console, la version 8.1.0.21999.

Existant VanRoey 'Nuage privéDe toute façon, les clients de ' ou les clients qui utilisent notre console n'ont/avaient rien à craindre, car cet environnement est déjà très strictement protégé contre les accès extérieurs. Cette console sera également mise à jour lors d'une session de maintenance planifiée dans un avenir proche, ce qui signifie que les correctifs de sécurité nécessaires seront appliqués immédiatement.

Aucune autre mesure d'atténuation n'étant disponible, il est essentiel de mettre en œuvre cette mise à jour dès que possible afin de protéger vos systèmes. Bien entendu, nous pouvons nous en charger pour vous.

Vous n'êtes pas encore client ? N'hésitez pas à nous contacter via support@vanroey.be ou compter : 014 470 600. En tant que client existant, non géré, vous pouvez également avoir une créer un ticket.

Une vulnérabilité critique a été découverte dans FortiManager, la plateforme de gestion centrale de Fortinet utilisée pour gérer la configuration, les politiques de sécurité et les mises à jour des dispositifs Fortinet (par exemple, les pare-feu FortiGate). Cette vulnérabilité pourrait permettre à des attaquants d'obtenir un accès non autorisé à des systèmes sensibles si elle n'est pas corrigée.

Agir

Que faire ?

- Cette vulnérabilité a été corrigée dans les versions ultérieures :

Version Affecté Solution FortiOS 7.4 7.4.0 à 7.4.1 Mise à jour vers la version 7.4.2 ou supérieure FortiOS 7.2 7.2.0 à 7.2.7 Mise à jour vers la version 7.2.8 ou supérieure FortiOS 7.0 7.0 toutes les versions Migrer vers une version qui a été corrigée FortiOS 6.4 6.4 toutes les versions Migrer vers une version qui a été corrigée - Si cela n'est pas possible pour le moment, éteindre temporairement votre FortiManager est une mesure de sécurité alternative. Cela n'a aucun impact sur le fonctionnement de vos pare-feux, par exemple.

Que fait VanRoey ?

- Nos clients des services gérés peuvent être assurés que nous sommes en train d'appliquer les correctifs susmentionnés ou que nous l'avons déjà fait.

N'êtes-vous pas un Managed Services et que vous avez besoin d'aide pour corriger cette importante vulnérabilité ? N'hésitez pas à contacter notre service d'assistance.

Une nouvelle vulnérabilité (CVE) a été découverte dans les versions de Veeam Backup & Replication antérieures à v12.1.2.172. Cela signifie que toutes les versions inférieures à cette version doivent être corrigées.

Agir

Si vous utilisez notre service complet Services gérésvous n'avez pas à vous inquiéter. Nous fournirons à votre environnement les bonnes mises à jour en toute sécurité.

Vous n'êtes pas un client Managed Services et vous avez besoin d'aide pour cette importante mise à jour ? N'hésitez pas à contacter nos spécialistes !

Des alertes dans votre boîte aux lettres ?

Souhaitez-vous être informé par courrier électronique des futures alertes de sécurité ?