VanRoey » CyberSécurité » Stratégie de sécurité

Stratégie de sécurité

Découvrez la stratégie qui vous convient le mieux

Souvent, il faut faire quelque chose avant que quelque chose ne se produise” ;

-Johan Cruijff

Les pirates informatiques et les logiciels malveillants utilisent diverses tactiques pour attaquer votre organisation. Comment s'en protéger ? Le choix de la bonne solution est complexe et l'attente n'est pas une option.

Gagner n'est pas possible

Cet ennemi n'arrêtera jamais d'attaquer. C'est encore Cruijff qui a dit : "Si tu ne peux pas gagner, tu dois t'assurer de ne pas perdre." Parce qu'un seul piratage ou virus peut être désastreux.

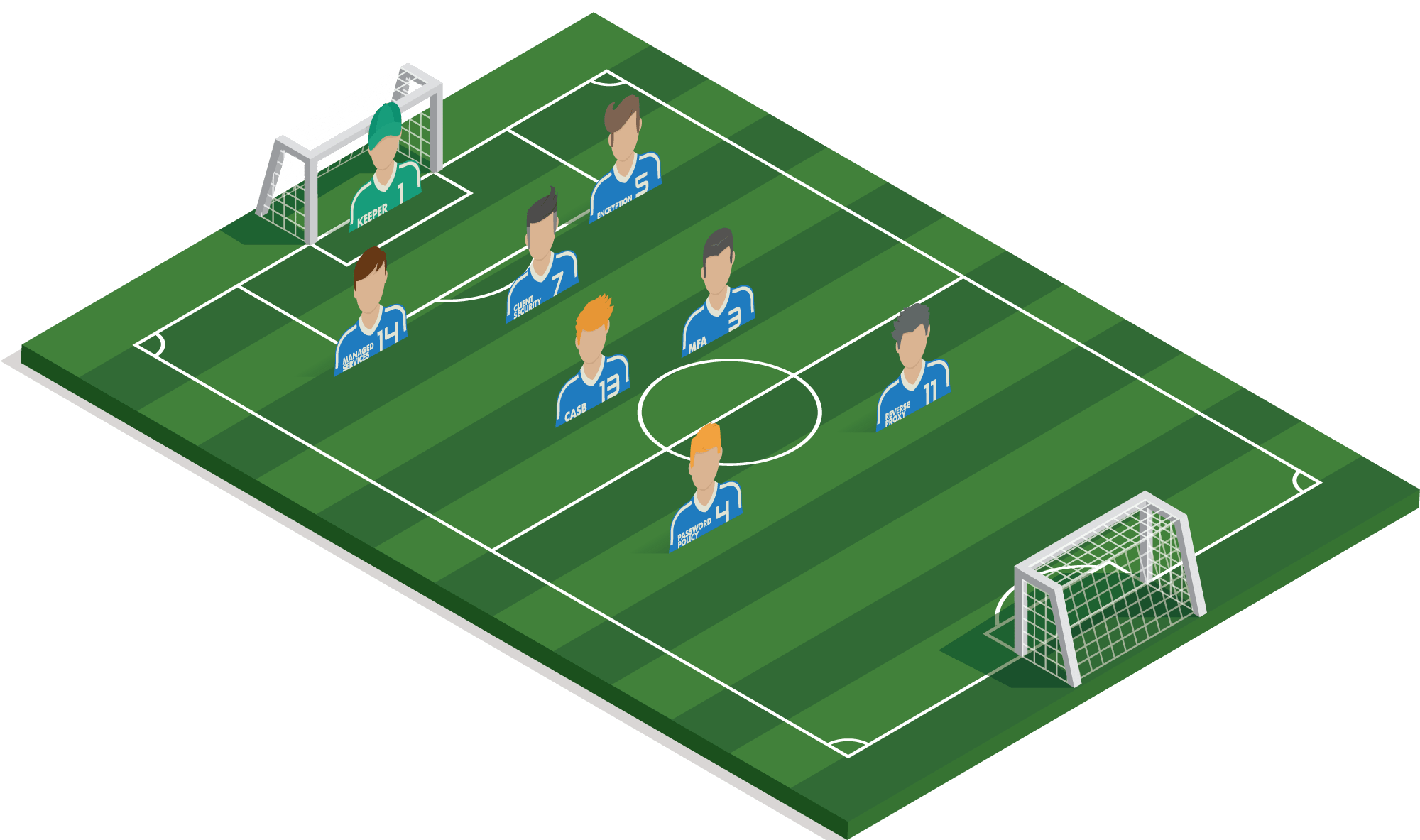

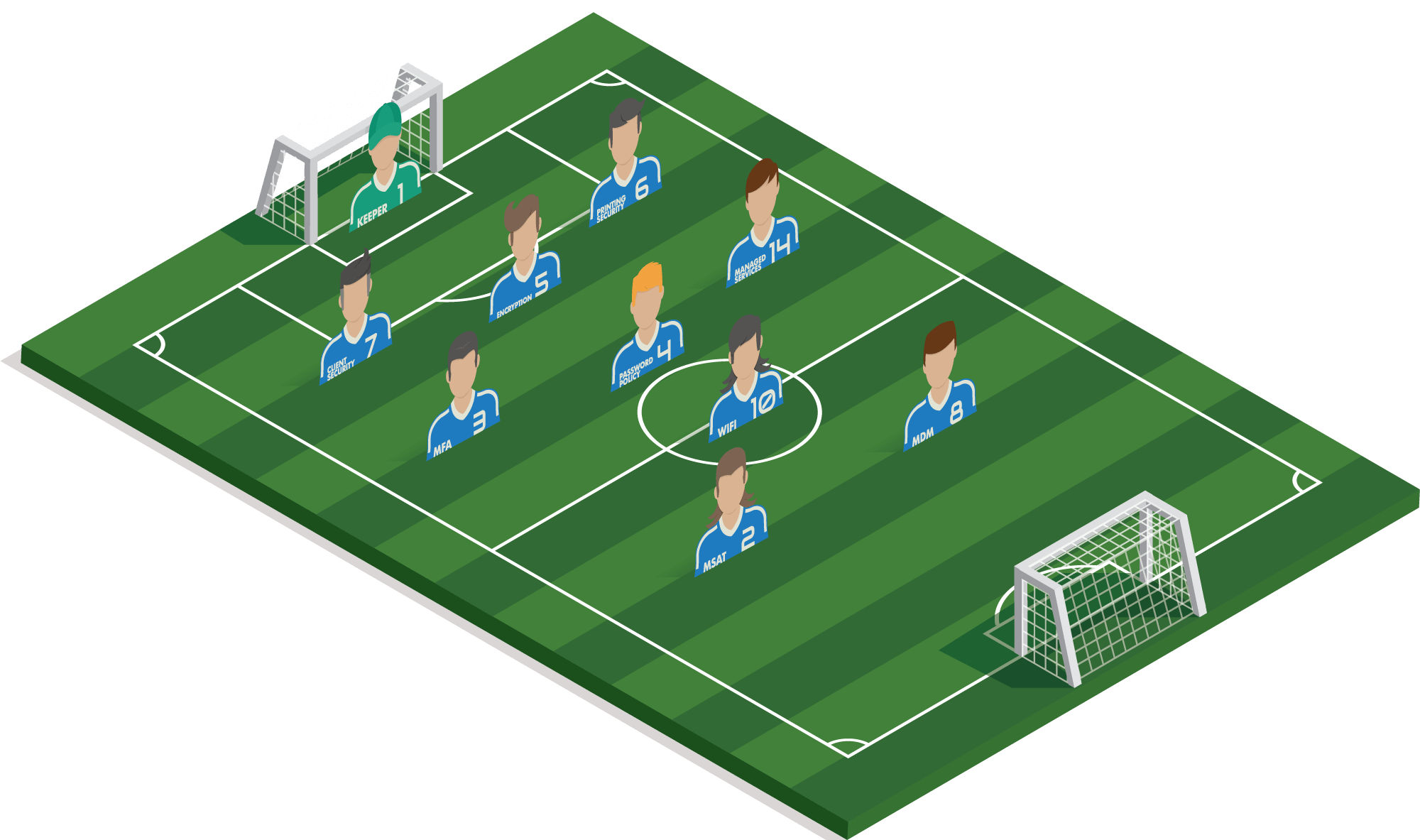

Une équipe soudée est nécessaire

Un joueur vedette ne signifie pas grand-chose sans coéquipiers. Cela vaut également pour les solutions de sécurité. La bonne équipe, soutenue par la bonne stratégie, détermine si vous pouvez maîtriser la situation.

Nous aimons présenter nos solutions comme des joueurs d'équipe que nous pouvons utiliser tactiquement :

Gardien de but

Plus d'informations Notions de base essentielles : Antivirus + Antispam + Pare-feu + Sauvegarde & Gestion des correctifs

SENSIBILISATION À LA SÉCURITÉ

Qu'est-ce que c'est ? Visitez la page

Authentification multifactorielle

Qu'est-ce que c'est ? Visitez la page

Politique sur les mots de passe

Qu'est-ce que c'est ?

Chiffrement

Qu'est-ce que c'est ?

Sécurité d'impression

Qu'est-ce que c'est ? Visitez la page

Sécurité des clients

Qu'est-ce que c'est ? Visitez la page

Gestion des appareils mobiles

Qu'est-ce que c'est ? Visitez la page

Contrôle d'accès au réseau

Qu'est-ce que c'est ? Visitez la page

Sécurité Wifi

Qu'est-ce que c'est ? Visitez la page

Procuration inversée

Qu'est-ce que c'est ?

Entité utilisateur Behhavior analytics

Qu'est-ce que c'est ? Visitez la page

Courtier en sécurité d'accès cloud

Qu'est-ce que c'est ?

Services de gestion des TIC

Qu'est-ce que c'est ? Visitez la page

Entraîneur VanRoey.be

Pourquoi nous ?

VanRoey.be a plus de 25 ans d'expérience dans des milliers d'environnements différents et de nombreux certificats, ce qui est très utile pour mettre en place la sécurité parfaite.

#1 CLIENT

Un ensemble d'interventions essentielles : antivirus, antispam, sandboxing, gestion des correctifs, sauvegarde et pare-feu.

- un bon antivirus et antispam arrêtera la plupart des attaques ;

- un pare-feu pour empêcher les liens malveillants, les sites et les connexions cachées ;

- sandboxing téléchargements inconnus ou des pièces jointes d'abord test approfondi pour l'inconduite ;

- La gestion des correctifs doit tenir l'entreprise et les logiciels à jour autant que possible afin de colmater les fuites connues ;

- une bonne sauvegarde - en cas d'urgence - pour sauver votre organisation.

#2 PRIX DE LA SÉCURITÉ GÉRÉE

Dans le cadre d'une formation de sensibilisation à la sécurité gérée, nous déterminons quels employés sont susceptibles de recevoir de faux courriels ou de sites Web qui tentent de voler des données, nous les testons régulièrement à l'aide de pièges et les alertons sur leurs erreurs et les risques possibles.

AUTHENTIFICATION MULTI FACTEUR #3

Obtenir un mot de passe fort d'un utilisateur est plus facile que prévu, c'est pourquoi, en plus du mot de passe, nous vous demandons d'entrer un code unique basé sur le temps qui sera envoyé par SMS à l'utilisateur.

POLITIQUE DE MOT DE PASSE #4

Si vos employés utilisent des mots de passe puissants et uniques ou s'ils utilisent toujours le même mot de passe faible, une bonne politique peut exiger, générer, transmettre en toute sécurité et gérer des mots de passe complexes en utilisant des outils.

CHIFFREMENT #5

Pour empêcher les voleurs d'accéder à ces informations, le cryptage de ces données est de la plus haute importance.

#6 SÉCURITÉ D'IMPRESSION

Tout comme les PC, les imprimantes disposent d'un accès réseau, d'une mémoire, d'un disque dur et d'un processeur, alors pourquoi les mettre dans votre réseau de manière non sécurisée ? protéger le BIOS pour assurer l'intégrité afin que personne ne puisse lire les impressions.

#7 SÉCURITÉ CLIENT

Améliorez la sécurité des appareils équipés de lecteurs d'empreintes digitales, de lecteurs de cartes à puce ou d'un dispositif de protection de la vie privée, mais cela va aussi plus loin, car les logiciels malveillants avancés se trouvent en dehors du système d'exploitation ou du stockage, mais dans le BIOS ou la mémoire RAM. HP Sure Start et Sure Run garantissent l'intégrité du BIOS et du logiciel, les systèmes sont donc autoréparables et il ne peut donc être question de défaillance.

#8 GESTION DES APPAREILS MOBILES

Avec Mobile Device Management, vous appliquez des règles (de sécurité) sur les appareils mobiles des employés (iOS, Windows et Android), qui doivent configurer le verrouillage, définir certaines applications comme standard, verrouiller ou supprimer des appareils, des données ou des applications à distance, etc....

#9 CONTRÔLE D'ACCÈS RÉSEAU

Assurez-vous qu'un périphérique étranger n'accède pas à votre réseau : des câbles réseau mal branchés ou des mots de passe WiFi qui fuient présentent un risque très élevé de piratage physique ; avec Network Access Control, seuls les périphériques vérifiés des employés se connectent au réseau de l'entreprise.

#10 SÉCURITÉ WIFI

Une connexion cryptée avec une sécurité WPA-2 stricte et des spoints d'accès toujours à jour, c'est évident, mais ça continue ainsi : Comment gérer les invités, les clients dans votre magasin, les centaines d'étudiants dans votre école qui doivent rester séparés des enseignants et de la direction ?

#11 REVERSE PROXY

En ce qui concerne la sécurité, cela peut se faire de la manière suivante :

- Protège votre domaine/site Web en analysant d'abord les demandes d'accès externes et avant qu'elles n'atteignent (partiellement) votre environnement.

- Empêche les attaques DDoS dans lesquelles des millions de requêtes d'accès attaquent simultanément vos serveurs dans l'espoir de les pénétrer ou de les paralyser.

- Empêche les parties externes d'avoir un aperçu de votre réseau interne.

- Ajouter une couche de sécurité supplémentaire aux sites qui n'offrent pas de sécurité par défaut

- ...

#12 ANALYSE DU COMPORTEMENT DE L'ENTITÉ UTILISATEUR

Prévient les risques en identifiant les comportements déviants grâce à l'intelligence artificielle, comme les employés qui téléchargent la base de données clients et la mettent sur une clé USB ou la téléchargent dans une boîte de dépôt, les collègues qui travaillaient encore à Anvers il y a un quart d'heure et qui se connectent "soudainement" aux bibliothèques de documents en Ukraine... Avec UEBA, vous pouvez détecter un comportement apparemment innocent qui, combiné avec un certain nombre de facteurs, est moins innocent que cela peut paraître à première vue.

#13 COURTIER EN SÉCURITÉ D'ACCÈS EN NUAGE

Un CASB fournit une couche de sécurité entre votre réseau d'entreprise, vos utilisateurs et les diverses applications en nuage (telles que Sharepoint Online, Salesforce,...) que vous utilisez dans votre entreprise, vous donnant la même couche de sécurité à l'intérieur et à l'extérieur du réseau de votre entreprise, vous pourrez vous connecter rapidement et facilement, et dans un café Internet à Shanghai, vous aurez à supporter des couches de sécurité supplémentaires pour prouver que vous êtes bien vous-même, ainsi que de vérifier et détecter du contenu lorsque le contenu sensible comme le numéro des cartes Visa est partagé.

#14 SERVICES GÉRÉS

En laissant la gestion de votre parc entre les mains d'une petite armée d'experts certifiés et disposant d'un plan clair, vous éviterez de nombreux risques tels que les fuites d'ombre et de sécurité : documentation complète, surveillance intelligente, patchs automatisés... garantissent une disponibilité et un fonctionnement sûr, mais surtout une intervention rapide grâce à des temps de réponse 24/7 en 4h ou même 1h qui assurent à votre parc la protection nécessaire dans ses moments les plus vulnérables rapidement.

COACH VANROEY.BE

- Plus de 25 ans d'expérience

- Experts en sécurité certifiés " Niveau 3

- Les partenariats les plus importants (Fortinet Platinum + Partner of Excellence, Microsoft Gold Partner, HP Platinum Partner, HPE Gold Partner...)

- Excellents antécédents

- De nombreux clients satisfaits tels que Torfs, Soudal, agences gouvernementales, Groep Van Roey, Flanders Make, Suez, hôpitaux, écoles, agences gouvernementales....

revoir le webinaire

Le 14 octobre, Windows 10 prendra fin. Dans ce webinaire, nous examinerons de plus près les possibilités qu'offre W11 pour un environnement mieux géré et plus sûr.

Exemples de configurations

#1 Gardien de but

Un ensemble d'interventions essentielles : antivirus, antispam, sandboxing, gestion des correctifs, sauvegarde et pare-feu.

1 si 8#13 BCSA

Suit le trafic de données entre les différentes solutions de cloud computing, détecte quand, par exemple, les informations des cartes visa sont partagées de manière non sécurisée, ....

2 si 8POLITIQUE DE MOT DE PASSE #4

Les employés qui quittent le service peuvent être rapidement exclus des applications, et une seule violation ne garantira pas que tous les systèmes puissent être piratés en même temps.

#3 AMF

Comme couche de sécurité supplémentaire pour les différentes applications de cloud computing, un code supplémentaire doit être entré pour se connecter, par exemple, en cas de perte d'un mot de passe, il n'y a pas de risque immédiat d'infraction.

4 si 8CHIFFREMENT #5

Les disques sont cryptés afin qu'aucune information sensible ne tombe entre de mauvaises mains en cas de perte d'appareils (par ex. GDPR).

5 si 8#6 REVERSE PROXY

Les agences de marketing numérique offrent aussi souvent des services d'hébergement Web et des portails en ligne où les clients peuvent obtenir des renseignements qui doivent être bien protégés.

6 si 8#7 SÉCURITÉ CLIENT

Les informations confidentielles des clients ne tombent pas entre de mauvaises mains, même en cas de vol ou de perte.

7 si 8#14 SERVICES GÉRÉS

Les petites et moyennes agences doivent se concentrer sur la créativité et les services plutôt que sur les TIC.

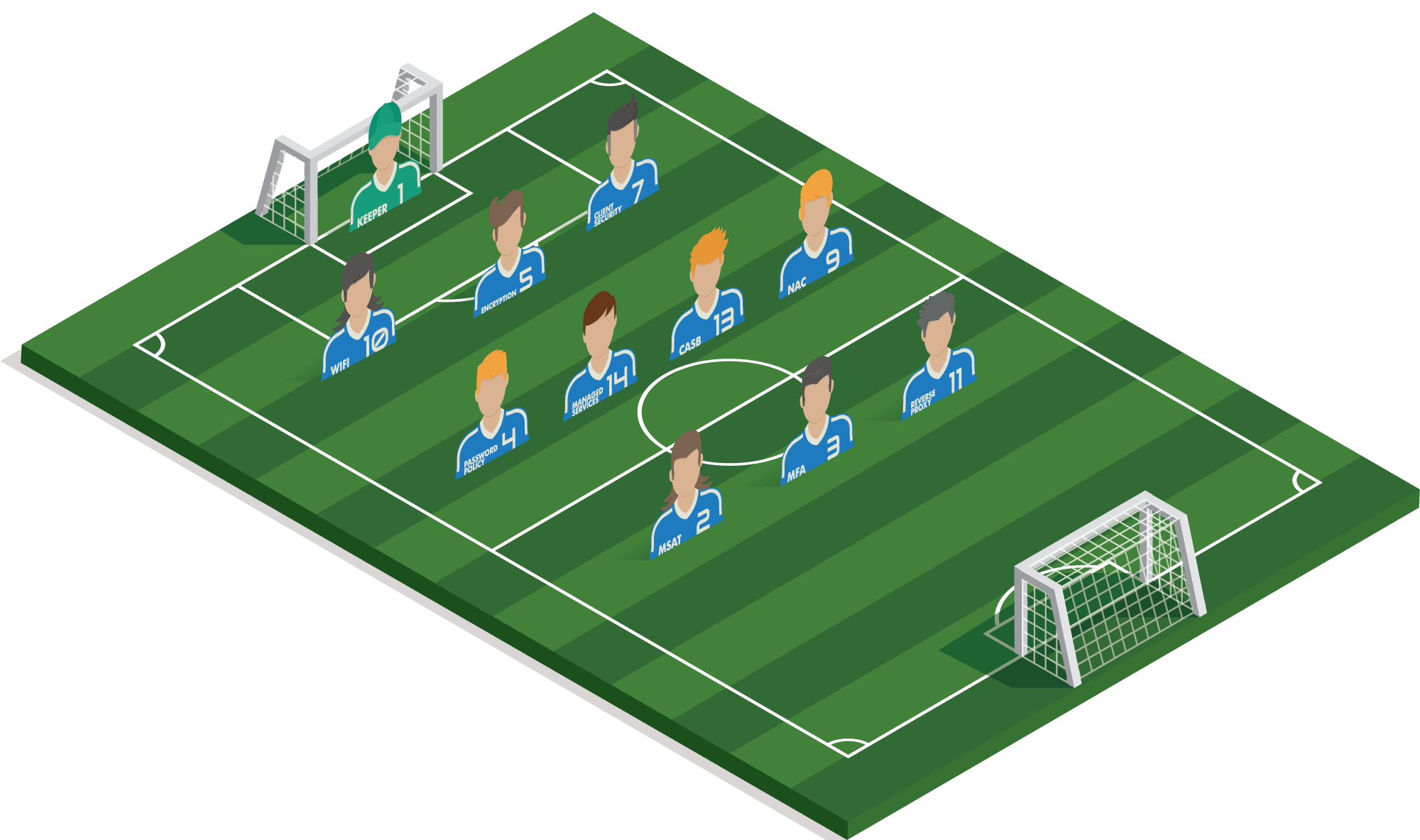

8 si 8Exemple de stratégie

AGENCE DE COMMERCIALISATION

Une agence de marketing a accès à des informations confidentielles sur la stratégie commerciale de ses clients : elle s'attend à un haut niveau de sécurité sur les différents appareils mobiles des utilisateurs.

L'accès au Cloud est vital puisqu'il s'agit principalement d'applications mobiles et de cloud comme Adobe Creative Cloud, Office 365, Google Analytics, Mailchimp et bien d'autres outils SaaS sont utilisés, donc aucun accès à Internet n'est un accès à l'environnement de travail : les composants essentiels d'Internet sont mieux reproduits.

#1 Gardien de but

Un ensemble d'interventions essentielles : antivirus, antispam, sandboxing, gestion des correctifs, sauvegarde et pare-feu.

1 si 10#14 SERVICES GÉRÉS

La mise à jour de l'infrastructure et des logiciels est impossible pour notre propre équipe de spécialistes de l'application, c'est pourquoi ils devraient l'externaliser.

2 si 10#3 AMF

Comme couche de sécurité supplémentaire pour les différentes applications de cloud computing, un code supplémentaire doit être entré pour se connecter, par exemple, en cas de perte d'un mot de passe, il n'y a pas de risque immédiat d'infraction.

3 si 10#7 SÉCURITÉ CLIENT

S'assurer de l'intégrité du logiciel et du matériel utilisés et empêcher tout accès non autorisé.

4 si 10POLITIQUE DE MOT DE PASSE #4

Avec des mots de passe forts et uniques, vous pouvez également empêcher qu'une seule violation ne donne accès à un grand nombre de comptes.

CHIFFREMENT #5

En cas de perte d'une tablette ou d'un ordinateur portable, le (in)honnête trouveur ne pourra jamais accéder aux données disponibles, un autre point positif étant GDPR.

6 si 10#8 GESTION DES APPAREILS MOBILES

Gère toutes les tablettes sur site : la configuration, le déploiement de l'application, les paramètres Wi-Fi sont automatiquement déployés et en cas de perte, ils peuvent facilement être supprimés.

7 si 10#2 FORMATION DE SENSIBILISATION À LA SÉCURITÉ GÉRÉE

Les entreprises de construction sont souvent la cible de la fraude du PDG. Le personnel doit être continuellement formé et alerté pour prévenir ce type de fraude.

8 si 10#6 SÉCURITÉ D'IMPRESSION

Empêche les factures individuelles, les contrats ou les bleus sur les appareils et garantit que personne ne peut lire les instructions d'impression.

9 si 10#10 SÉCURITÉ WIFI

Évitez le SSID Spoofing ou les renifleurs sans fil avec autorisation automatique.

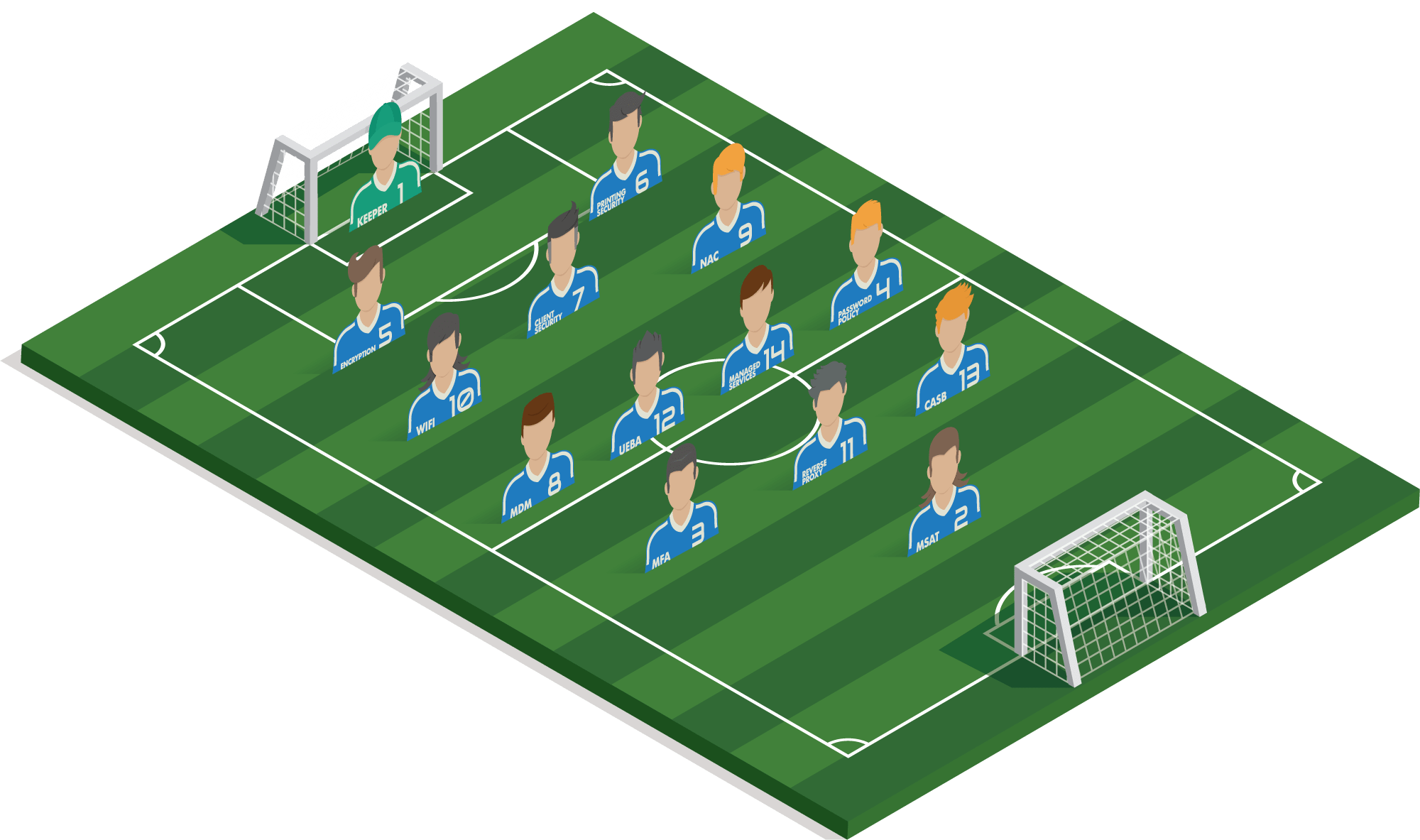

10 si 10Exemple de stratégie

Entreprise de construction

Les premiers pas vers l'infrastructure en nuage ont été faits, jouant avec des serveurs de test dans Azure pour voir quelles applications peuvent s'exécuter dans le nuage.

Aujourd'hui encore, l'entreprise s'appuie fortement sur des infrastructures traditionnelles telles que les serveurs et le stockage central, et de nombreux appareils mobiles tels que les tablettes et les smartphones sont utilisés sur ses chantiers de construction. l'impression joue toujours un rôle très important, car la sécurité va au-delà du matériel et des logiciels pour une entreprise de construction. de nombreuses entreprises de construction sont victimes de fraude CEO ou Whale Phishing : l'aspect humain ne devrait pas être négligé non plus.

#1 Gardien de but

Un ensemble d'interventions essentielles : antivirus, antispam, sandboxing, gestion des correctifs, sauvegarde et pare-feu.

1 si 11CHIFFREMENT #5

En cas de vol ou de perte, assurez-vous que les données sensibles de vos clients ne sont pas dans la rue et qu'un ordinateur portable ou une tablette est rapidement volé !

2 si 11#14 SERVICES GÉRÉS

Le temps de disponibilité des (web)shops est vital, la mise à jour et le contrôle de toute l'infrastructure de tous les shops est un défi de taille, laissez cela à des experts 24h/24 et 7j/7 afin que votre équipe informatique puisse se concentrer sur la stratégie.

3 si 11#3 AMF

Si le nom d'utilisateur et le mot de passe d'un employé sont toujours détournés, les criminels sont impuissants parce qu'ils n'ont pas accès à un code supplémentaire ou à des données biométriques.

4 si 11#7 SÉCURITÉ CLIENT

Une connexion rapide et facile, mais sûre avec reconnaissance faciale et/ou dactyloscopique est très utile et vous êtes en outre assuré d'un système de travail sûr.

5 si 11POLITIQUE DE MOT DE PASSE #4

Les employés qui quittent le service peuvent être rapidement exclus des applications, et une seule violation ne garantira pas que tous les systèmes puissent être piratés en même temps.

#2 FORMATION DE SENSIBILISATION À LA SÉCURITÉ GÉRÉE

Le commerce électronique est sensible à l'hameçonnage (beaucoup de données de clients et de cartes de crédit… ;), il est important que tous les membres du personnel traitent correctement les données sensibles.

7 si 11#10 SÉCURITÉ WIFI

Les employés doivent pouvoir travailler rapidement et en toute sécurité, à l'abri des clients dans les magasins.

8 si 11#13 COURTIER EN SÉCURITÉ D'ACCÈS EN NUAGE

Le nombre de couches de sécurité dépend de l'emplacement, du nombre de droits, du périphérique utilisé… ; Pour empêcher tout accès non autorisé.

9 si 11#11 REVERSE PROXY

Une boutique en ligne pleine de données personnelles et de données de paiement exige un maximum de sécurité et vous voulez éviter les temps d'arrêt, c'est pourquoi la protection contre les attaques DDOS, entre autres choses, est un bonus supplémentaire.

10 si 11#9 CONTRÔLE D'ACCÈS RÉSEAU

Accès physique sécurisé au réseau afin que les clients ne puissent pas connecter leurs appareils au réseau de l'entreprise, ni sur le Wi-Fi protégé (même avec un mot de passe) ni par câble.

11 si 11Exemple de stratégie

Détaillant

Une chaîne de magasins de vêtements avec plusieurs succursales et une boutique en ligne, les clients et le personnel utilisent en permanence le Wi-Fi disponible, qui sert également d'outil d'analyse pour surveiller le comportement des acheteurs. chaque magasin est équipé d'écrans web sur lesquels les clients peuvent commander immédiatement. 33% de l'entreprise est en forte croissance et le webshop représente.

Ils hébergent leur propre boutique en ligne et travaillent dans Microsoft Dynamics 365 et Marketing for Dynamics 365 pour leur automatisation marketing.

#1 Gardien de but

Un ensemble d'interventions essentielles : antivirus, antispam, sandboxing, gestion des correctifs, sauvegarde et pare-feu.

1 si 14CHIFFREMENT #5

Si des PC’s ou des comprimés se trouvent encore dans la rue, des tiers ne peuvent pas accéder aux données (effacées) !

2 si 14#14 SERVICES GÉRÉS

Le temps de disponibilité est crucial et l'environnement est si complexe que la prévention et la détection et le soutien rapides en cas de problèmes sont essentiels.

3 si 14#3 AMF

Un mot de passe est rapidement extrait ou même deviné : un code supplémentaire, une empreinte digitale ou une vérification sur un appareil Bluetooth à proximité peut empêcher des données précieuses de se trouver dans la rue.

4 si 14#7 SÉCURITÉ CLIENT

Assurez l'intégrité de votre système en effectuant une vérification du BIOS ou en vérifiant quotidiennement les logiciels pour détecter tout comportement suspect.

5 si 14POLITIQUE DE MOT DE PASSE #4

Il peut être ‘fort’ ;, mais l'utilisation d'un seul mot de passe partout n'est pas sûre : comment donner un accès unique à vos collègues, par exemple ?

6 si 14#2 FORMATION DE SENSIBILISATION À LA SÉCURITÉ GÉRÉE

Les grandes organisations profitent toujours des employés qui peuvent identifier les faux courriers et les sites falsifiés.

7 si 14#10 SÉCURITÉ WIFI

Empêcher les étrangers d'accéder au réseau de l'entreprise.

8 si 14#13 COURTIER EN SÉCURITÉ D'ACCÈS EN NUAGE

Un code supplémentaire est requis si l'employé tente d'ouvrir une session à partir d'endroits potentiellement peu sûrs.

9 si 14#11 REVERSE PROXY

Votre propre domaine bénéficie d'une protection supplémentaire parce que les parties externes n'ont pas accès à votre réseau.

10 si 14#9 CONTRÔLE D'ACCÈS RÉSEAU

S'assure que le déploiement des politiques est appliqué de la même manière sur les différents sites et qu'aucune personne non autorisée ne peut accéder au réseau.

11 si 14#6 SÉCURITÉ D'IMPRESSION

Empêche la perte de documents sur les périphériques et garantit que personne ne peut lire les instructions/l'historique d'impression.

12 si 14#8 GESTION DES APPAREILS MOBILES

Une organisation mondiale exige une gestion facile de tous les périphériques et un contrôle d'accès.

13 si 14#12 Analyse du comportement de l'utilisateur/de l'entité

Grâce à l'I.A. et à l'apprentissage machine, vous pouvez lutter contre le vol de données grâce à des informations en temps réel.

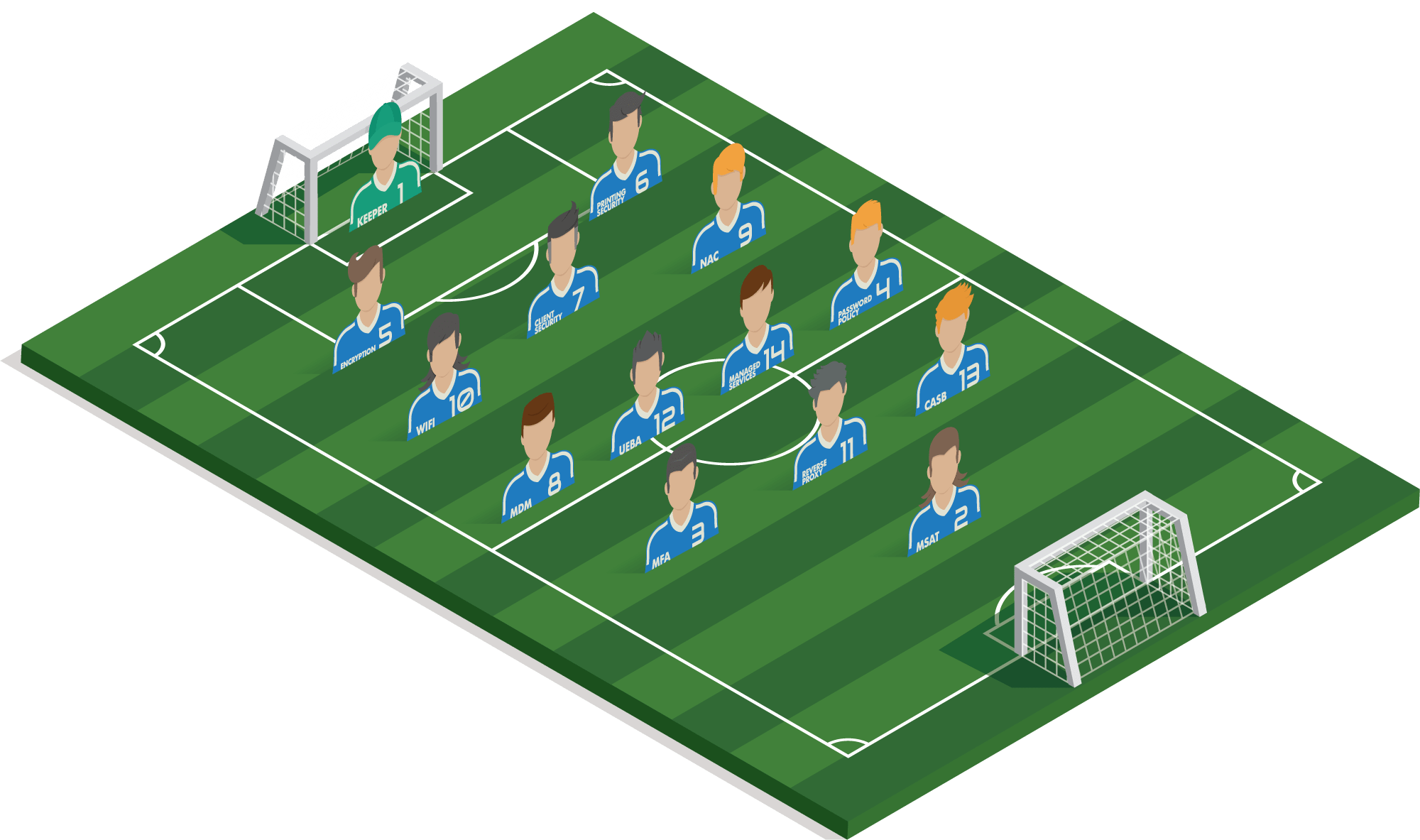

14 si 14Exemple de stratégie

Entreprise multinationale de fabrication

Entreprise de production multinationale avec un siège social en Belgique et des filiales dans le monde entier, la production a lieu 24 heures sur 24, il est donc vital que la chaîne de production ne soit jamais interrompue, les données sont très importantes.

L'entreprise emploie 1000 personnes d'ici et d'ailleurs, c'est un va-et-vient de visiteurs et tous les jours il peut y avoir d'autres collègues dans le bureau, la communication interne se fait principalement au sein des équipes Microsoft et SharePoint.

#1 Gardien de but

Un ensemble d'interventions essentielles : antivirus, antispam, sandboxing, gestion des correctifs, sauvegarde et pare-feu.

1 si 14CHIFFREMENT #5

Si des PC’s ou des comprimés se trouvent encore dans la rue, des tiers ne peuvent pas accéder aux données (effacées) !

2 si 14#14 SERVICES GÉRÉS

La mise à jour de l'infrastructure et des logiciels est impossible pour notre propre équipe de spécialistes d'applications et sans formes d'automatisation, c'est pourquoi ils l'externalisent au mieux.

3 si 14#3 AMF

Comme couche de sécurité supplémentaire pour les différentes applications de cloud computing, un code supplémentaire doit être entré pour se connecter, par exemple, en cas de perte d'un mot de passe, il n'y a pas de risque immédiat d'infraction.

4 si 14#7 SÉCURITÉ CLIENT

Assurez l'intégrité de votre système en effectuant une vérification du BIOS ou en vérifiant quotidiennement les logiciels pour détecter tout comportement suspect.

5 si 14POLITIQUE DE MOT DE PASSE #4

Avec des mots de passe forts et uniques, vous pouvez également empêcher qu'une seule violation ne donne accès à un grand nombre de comptes.

6 si 14#2 FORMATION DE SENSIBILISATION À LA SÉCURITÉ GÉRÉE

Les entreprises basées sur la connaissance sont souvent ciblées pour extraire des informations spécifiques et le personnel doit être formé en permanence et maintenu en alerte afin de prévenir ce type de fraude.

7 si 14#10 SÉCURITÉ WIFI

Évitez le SSID Spoofing ou les renifleurs sans fil avec autorisation automatique.

8 si 14#13 COURTIER EN SÉCURITÉ D'ACCÈS EN NUAGE

Un code supplémentaire est requis si l'employé tente d'ouvrir une session à partir d'endroits potentiellement peu sûrs.

9 si 14#11 REVERSE PROXY

Votre propre domaine bénéficie d'une protection supplémentaire car il est impossible pour des tiers externes d'avoir un aperçu de votre réseau.

10 si 14#9 CONTRÔLE D'ACCÈS RÉSEAU

S'assure que le déploiement des politiques est appliqué de la même manière sur les différents sites et qu'aucune personne non autorisée ne peut accéder au réseau.

11 si 14#6 SÉCURITÉ D'IMPRESSION

Empêche les études, les recherches ou les plans sur les appareils de se perdre et s'assure que personne ne peut lire les instructions d'impression.

12 si 14#8 GESTION DES APPAREILS MOBILES

Une organisation du savoir exige une gestion facile de tous les périphériques pour appliquer les politiques et fournir un contrôle d'accès. les périphériques volés ou perdus peuvent être immédiatement supprimés.

13 si 14#12 Analyse du comportement de l'utilisateur/de l'entité

Non seulement les pirates informatiques, mais aussi le personnel peuvent se débarrasser des données/recherches de grande valeur.

14 si 14Exemple de stratégie

CONNAISSANCE DE L'ENTREPRISE

Un institut de recherche où les employés doivent pouvoir travailler de façon mobile et flexible au sein d'Office 365 pour créer et partager des informations.

La société s'appuie entièrement sur sa propriété intellectuelle et sur les connaissances de ses employés, qui disposent de leur propre centre de données.

Comment vont les joueurs sur votre terrain ?

Tous les joueurs ne sont pas nécessaires à votre situation. D'autres le sont.

Lors d'un entretien ouvert avec nos spécialistes, vous nous indiquerez vos besoins et vos défis,

afin que nous puissions travailler ensemble pour trouver la position idéale.

Élaborez la stratégie parfaite avec nos experts !

N° de TVA

Bilan de santé quotidien

D'une part, nous avons un SLA 24/4 (4h ou 1h) à l'intérieur. Managed Services mais avec le service ‘daily health-check’-, nos experts certifiés se connectent quotidiennement sur vos portails des solutions de sécurité que nous supportons et vérifient si tout fonctionne toujours sans problème et/ou si certaines choses doivent être adaptées. Vous recevrez un rapport quotidien et profiterez d'un environnement plus sûr !

- Livre blanc

- Événement