Une bénédiction pour les utilisateurs ou les hackers ?

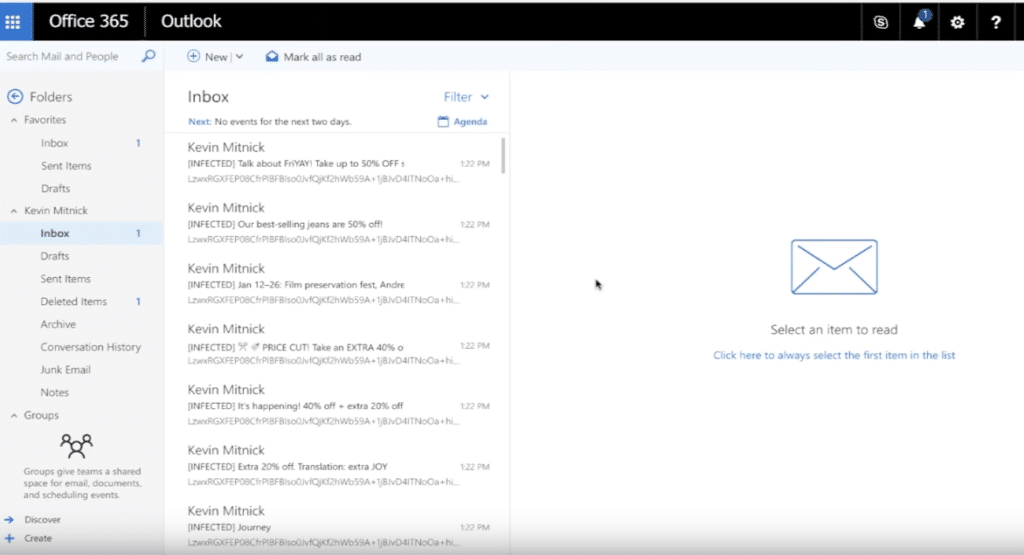

Malgré la facilité d'utilisation, il y a aussi des dangers : toutes les applications ne sont pas aussi transparentes quant aux droits d'accès obtenus. De plus, les utilisateurs semblent être nonchalants dans l'octroi de l'accès, il n'est donc pas surprenant que de plus en plus de rapports d'utilisateurs concernés fassent surface. C'est également le cas des clients d'Office 365 : sur Internet, vous pouvez trouver de nombreux exemples d'utilisateurs d'Outlook où les e-mails ont été cryptés.

Désactivez la fonction "Consentement des utilisateurs" !

Les pirates ont clairement changé de fusil d'épaule en épaule. Pour accéder à nos précieuses données, ils n'extraient plus les données de connexion, mais tentent de se connecter à des applications malveillantes. Par exemple, avec les utilisateurs d'Office 365. Notre conseil ? En tant qu'administrateur d'Azure Active Directory, passez à la fonction '.Consentement des utilisateurs à la demandeEn conséquence, les utilisateurs finaux ne peuvent plus accorder de nouveaux droits aux applications de tiers. Une action qui recommandé par Microsoft.

La désactivation de cette option n'a aucun effet sur les applications existantes ou sur le fonctionnement de votre environnement Office 365.

Votre Office 365 est-il géré par nous ?

Vous pouvez donc être rassuré : cette option a déjà été désactivée de manière préventive pour tous nos clients. Si, en tant qu'administrateur, vous souhaitez toujours réactiver cette fonction, nous vous recommandons d'activer d'abord la fonctionProcessus de consentement administratifafin que les nouvelles connexions puissent d'abord être approuvées par un administrateur.

Si vous avez des questions concernant ce message, n'hésitez pas à nous contacter à temps. contacttable.

partager cet article :