Aujourd'hui, nous supposons (ou espérons) que vous disposez d'un environnement informatique bien protégé. Tous les logiciels et les microprogrammes sont à jour, des pare-feu et des antivirus solides surveillent le réseau et de nombreuses autres mesures sont actives... Le risque que vous puissiez encore être infecté est minime, mais il ne peut jamais être exclu.

Les pare-feu et les logiciels antivirus fonctionnent en grande partie avec des "définitions" pour repérer les logiciels malveillants ou les attaques connus. Cependant, les "jours zéro" sont régulièrement mal utilisés. Il s'agit de vulnérabilités inconnues dans les microprogrammes et les logiciels pour lesquelles il n'existe pas encore de correctif. Ces exploits sont échangés à prix fort sur les forums de hackers. parce que les entreprises ne peuvent pas s'armer contre elle.

Les pirates obtiennent les clés des portes dérobées de milliers d'organisations. Jusqu'à récemment, la seule personne qui pouvait vous protéger contre ce problème était le fabricant du matériel ou du logiciel concerné. Mais tout d'abord, ils doivent être conscients de la fuite et ensuite, ils doivent pouvoir (ou vouloir) débloquer le budget pour la réparer. Ensuite, c'est à vous de déployer le correctif aussi rapidement que possible.

Comment protéger votre environnement contre les jours zéro ?

Il y a donc - avec certitude - des fuites dans tous les environnements, y compris le vôtre. On ne sait simplement pas encore où ils se trouvent ni s'ils sont déjà activement exploités. Quel que soit le point de vue adopté, il arrivera un jour où un logiciel malveillant inconnu tentera de tirer parti de votre environnement de cette manière.

La question qui se pose alors est la suivante : êtes-vous bien préparé à cela ?

Dès le moment de l'infection, chaque seconde compte et il y a deux choses qui sont vitales pour limiter les dégâts :

- Combien de temps faut-il pour détecter l'infection inconnue ?

- Dans quel délai pouvez-vous empêcher l'infection de se propager ?

Vous avez donc besoin d'un système de détection et d'extinction des incendies pour étouffer immédiatement dans l'œuf tout nouveau logiciel malveillant. C'est là que Détection et réponse aux points d'accès (EDR) peut faire la différence.

Comment le système EDR peut-il détecter les logiciels malveillants inconnus ?

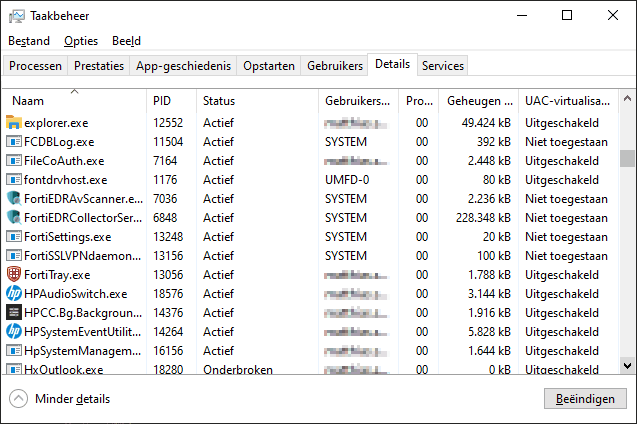

Le système EDR fonctionne en grande partie comme un système de surveillance intelligent, soutenu par l'apprentissage automatique.

Une fois que le système EDR a appris à connaître votre environnement, il envoie des alertes et intervient immédiatement lorsque des actions suspectes sont détectées :

- Un cryptolocker qui se met soudainement à crypter de nombreux fichiers

- Un virus qui ajoute des éléments suspects à votre registre ou tente de se nicher dans d'autres fichiers.

- Un malware qui veut abuser des ressources inutilisées pour le minage de crypto-monnaies.

- Logiciel malveillant qui commence à analyser le réseau à la recherche de ports ouverts ou d'autres vulnérabilités et/ou qui communique avec une adresse IP inconnue.

- Même les "attaques sans fichier", qui seraient autrement presque impossibles à détecter parce qu'elles ne laissent aucune trace, sont mises en évidence.

- Lorsqu'un programme tente de supprimer les images de récupération ou de lancer des logiciels ou des services non pertinents.

- …

Ainsi, le système EDR parvient à repérer presque immédiatement les logiciels malveillants les plus obscurs et inconnus et à les rendre inoffensifs.

L'appareil suspect est immédiatement mis en quarantaine pour éviter toute propagation. Le modèle comportemental du logiciel malveillant encore inconnu est immédiatement analysé plus en profondeur et est transmis à tous les utilisateurs de l'écosystème EDR afin de permettre une réaction encore plus rapide à l'avenir. De cette façon, tout le monde est immédiatement protégé contre cette nouvelle itération de malware. Enfin, EDR tente également de restaurer le poste de travail affecté.

Détection, prévention, analyse et rapports

En tant qu'administrateur, vous pouvez garder un œil sur les activités suspectes de votre réseau via la console EDR. Les tableaux de bord clairs mettent en évidence non seulement les menaces ou les mouvements suspects, mais aussi les points faibles de la sécurité de votre réseau. Les tentatives d'intrusion sont signalées et, en cas de piratage réussi ou d'infection par un logiciel malveillant, le système affecté est bloqué du réseau aussi rapidement que possible, ce qui vous permet de faire un zoom sur la cause, les risques et l'éventuelle récupération du poste de travail ou du serveur.

Cette vidéo technique (à partir de 2:29) montre très clairement comment cela fonctionne dans FortiEDR.

Heureusement, nous constatons que de plus en plus d'organisations découvrent la voie de l'EDR avancé. En ce qui nous concerne, il s'agit d'un must absolu dans tout environnement informatique. Les avantages sont donc nombreux et évidents pour toute organisation moderne, grande ou petite.

Si vous souhaitez obtenir plus d'informations ou une démonstration de nos experts en matière de CED, n'hésitez pas à laisser vos coordonnées ci-dessous et nous vous contacterons.

[activecampaign form=388 css=0]

partager cet article :