Technologie opérationnelle : de la machine CNC à la centrale nucléaire

Les systèmes de contrôle industriel (ICS), tels que les contrôles SCADA et PLC, étaient autrefois des silos isolés où la cybersécurité n'était pas prise en compte. Mais les attaques contre les OT peuvent avoir de graves conséquences, allant de la réduction de la productivité aux accidents physiques, voire aux catastrophes sociales. Pensez au piratage du Colonial Pipeline aux États-Unis, qui a provoqué une pénurie de carburant, ou aux attaques contre des centrales nucléaires en Iran... Les conséquences potentielles sont incalculables.

Aujourd'hui, par exemple, il existe un ransomware qui cible spécifiquement les machines CNC. Dans l'immédiat, rien ne semble anormal, mais une fois la production lancée, les valeurs s'écartent légèrement de l'entrée à plusieurs reprises et l'ensemble du processus de production est perturbé. Les pirates exploitent aussi volontiers les environnements OT moins sécurisés pour se frayer un chemin dans le reste du réseau de l'entreprise.

Relation LAT pour IT & OT

Par conséquent, dans la zone "3.5", une DMZ industrielle entre l'OT et l'IT, mis en œuvre en ajoutant la gestion de la sécurité et des protocoles de balayage spécifiques. Fortinet propose diverses solutions et collabore à cet effet avec des partenaires spécialisés dans le paysage OT, tels que Dragos, Nozomi, Microsoft, Siemens, Schneider Electric etc... afin de garantir la sécurité la plus adéquate.

NAC et inspection approfondie des paquets pour la technologie opérationnelle

Il est important de ne jamais perdre de vue l'objectif de l'OT. Les mesures de sécurité ne doivent donc pas entraver ou perturber inutilement la production ou le fonctionnement de votre organisation.

C'est ainsi qu'un NAC avec DPI (Network Access Control with Deep Packet Inspection) différemment à OT. Vous voulez éviter qu'un appareil soit accidentellement exclu du réseau, car l'impact est beaucoup plus dramatique que si, par exemple, une imprimante est momentanément inactive. Le type de trafic ainsi que les protocoles diffèrent également du trafic informatique traditionnel. C'est pourquoi nous travaillons avec une classification active et non intrusive des dispositifs et des empreintes digitales.

Sur une vingtaine de niveaux (pensez à l'adresse mac + aux requêtes https + au logo du fournisseur + aux requêtes tcp...), un profil des appareils est établi et les "appareils voyous" peuvent être immédiatement détectés et vous pouvez décider automatiquement ou manuellement de ce qu'il faut faire avec eux. Comme Fortinet ouvre également son écosystème à l'intégration de tiers, il peut communiquer directement avec les systèmes de Modbus, Siemens, Microsoft et de nombreux autres spécialistes pour traiter correctement ces informations et protocoles à tout moment.

Contrôle des applications

Avec le contrôle des applications, le fonctionnement opérationnel est davantage analysé et sécurisé. Le système connaît et étudie le fonctionnement habituel de vos appareils grâce à l'intégration susmentionnée avec les partenaires. Si certaines commandes arrivent avec des valeurs attendues entre 0 et 2, par exemple, il n'y a pas de problème, mais dès qu'une valeur inattendue apparaît, la sonnette d'alarme se déclenche.

Pot de miel industriel

En conclusion

Il est important de surveiller et de mettre à jour régulièrement la sécurité des systèmes d'OT. De nombreux systèmes OT fonctionnent encore sur d'anciennes versions de logiciels, comme Windows XP, qui ne sont plus prises en charge. Il faut donc veiller à ce que ces systèmes restent conformes aux dernières normes de sécurité.

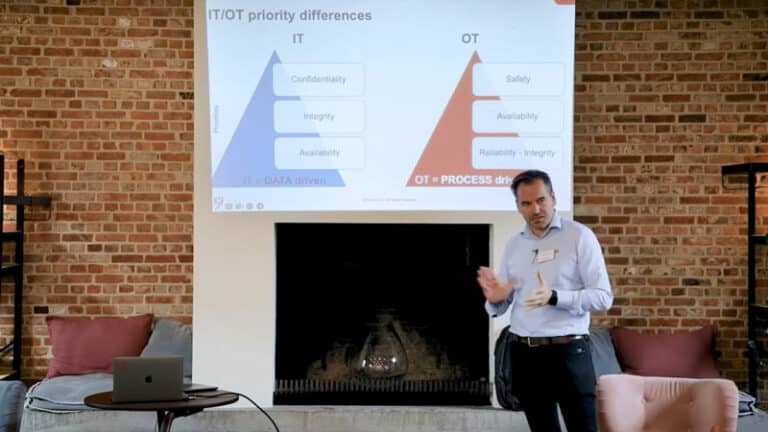

Cet article n'est qu'un résumé de cette présentation vidéo par Lars Putteneers, Channel System Engineer chez Fortinet. Il y approfondit le modèle PERDUE, ainsi que les défis et les solutions dans l'environnement OT d'aujourd'hui.

Audit de sécurité pour votre environnement technologique opérationnel ?

Vous voulez savoir si votre environnement est sûr ? Vous pouvez compter sur notre Audit de sécuritéoù nos experts testeront votre environnement pour plus de 60 000 vecteurs d'attaque et viendront faire une visite physique. Tous les problèmes remonteront à la surface. Vous voulez en savoir plus ? Alors n'hésitez pas à demander des informations supplémentaires :

N° de TVA

partager cet article :