Ingénierie sociale

Technique par laquelle un pirate informatique, ou ingénieur social, manipule des personnes pour leur faire accomplir certaines actions ou divulguer des informations confidentielles. Il existe différentes formes d'ingénierie sociale, telles que le phishing, le tailgating, le baiting, le vishing, etc.

Phishing

Lorsqu'un pirate informatique tente de vous piéger par courrier électronique afin que vous divulguiez des informations sensibles ou que vous entrepreniez une action qui pourrait être dangereuse pour vous ou votre organisation (par exemple, cliquer sur un lien, télécharger une pièce jointe infectée). Un courriel de phishing vous demande souvent d'effectuer une action urgente. Les pirates veulent en effet créer un sentiment d'urgence afin que vous réagissiez rapidement et fassiez le mauvais choix.

Spear phishing

Une forme d'hameçonnage plus ciblée sur une personne ou une organisation spécifique. Le pirate effectue d'abord des recherches sur sa cible, puis persuade la victime d'effectuer une action potentiellement dangereuse de la manière la plus spécifique et la plus personnelle possible.

Vishing

Le vishing, ou phishing vocal, est une technique par laquelle un pirate informatique tente de joindre ses victimes par téléphone. En se montrant le plus crédible possible, le pirate cherche à vous inciter à lui révéler des informations confidentielles.

Pêche au saumon

Le smishing, également connu sous le nom de SMS phishing, est une forme d'hameçonnage dans laquelle le pirate tente de vous piéger par le biais de messages texte.

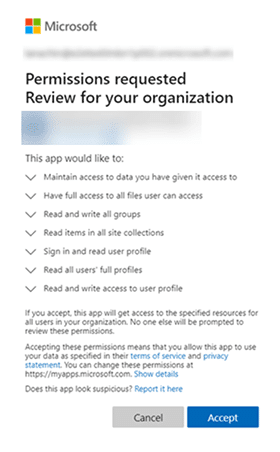

Consentement à l'hameçonnage

Tailgating

Tactique par laquelle un ingénieur social tente d'obtenir un accès physique à votre organisation, par exemple en utilisant des astuces pour suivre un employé à l'intérieur. Il peut par exemple faire semblant de travailler dans votre entreprise ou de venir livrer quelque chose. En restant à proximité de la personne autorisée, le pirate peut facilement passer les contrôles d'accès physiques. Il peut également forcer l'employé à ouvrir une porte, par exemple.

Prétextat

Technique par laquelle un ingénieur social ment pour obtenir des données privées. Par le biais d'une histoire inventée de toutes pièces, il tente de gagner votre confiance afin que vous lui fournissiez les informations qu'il souhaite. Par exemple, le pirate peut également se faire passer pour une autre personne, comme un employé du service informatique ou un auditeur.

Appât

Le baiting est une technique d'ingénierie sociale qui consiste à utiliser des objets tangibles, tels qu'une clé USB. Le pirate programme la clé USB de telle sorte que lorsqu'elle est utilisée, elle crée une connexion entre l'appareil de l'utilisateur et celui du pirate, et toutes les données sont collectées et transmises. Il suffit que la clé USB soit laissée dans un bureau, une réception, un parking, etc. pour qu'un utilisateur curieux la remarque et veuille savoir ce qu'elle contient.

Vous avez encore une question ou souhaitez obtenir plus d'informations sur notre approche de la sécurité ? N'hésitez pas à nous contacter, nos consultants se feront un plaisir de vous aider !

partager cet article :