Par rapport à l'année dernière (2020), le nombre de cyberattaques en Belgique a déjà augmenté de 66%. Chaque semaine, pas moins de 600 incidents graves sont enregistrés en Belgique. Les pirates informatiques sont de plus en plus sophistiqués et il leur est plus facile que jamais de mener des attaques ciblées, que ce soit en ligne ou hors ligne ( !).

Nous donnons aux pirates informatiques la possibilité de s'enfuir

C'est devenu un jeu d'enfant de s'emparer de données personnelles. De toute façon, beaucoup de gens montrent tout ouvertement et publiquement sur leurs médias sociaux. Mais le concitoyen le plus prudent est aussi un oiseau pour le chat grâce aux nombreuses fuites de données auxquelles sont confrontés les médias sociaux ou les grandes entreprises. Cela fait le jeu des parties malveillantes.

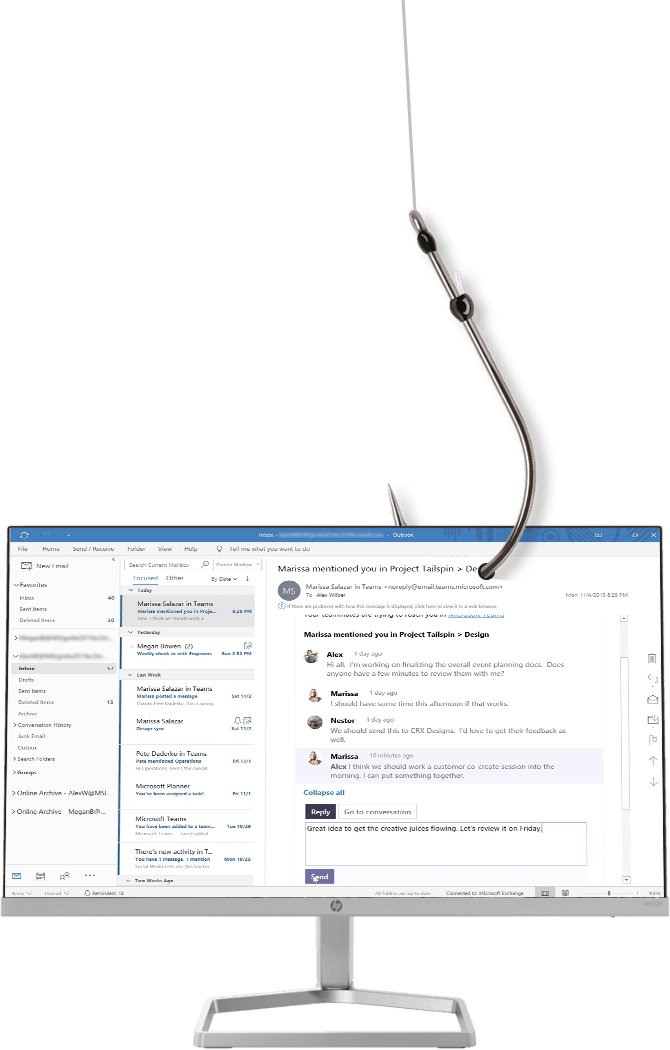

- Est-ce vraiment votre client qui vous envoie un zip avec une nouvelle commande ?

- Est-ce votre patron qui vous demande - en toute discrétion - de payer immédiatement une grosse facture ?

- Est-ce que c'est Jan du service informatique qui vous demande de vous reconnecter sur www.j0uwbedrijf.be/portaal...?

La détection du phishing devient de plus en plus difficile

Il est parfois difficile, même pour des spécialistes informatiques chevronnés, de distinguer si un message est un hameçonnage ou non. Quel défi cela doit-il représenter pour le personnel non technique ?

Cela va même plus loin que ça. Il arrive que nous trouvions des dispositifs suspects dans des organisations. "J'ai trouvé la clé USB dans le fauteuil de la réception" ou "Elle m'a été donnée par un vendeur"... sans qu'ils se rendent compte que la clé peut contenir un logiciel malveillant.

Vous êtes le maillon faible

Les administrateurs informatiques font tout leur possible pour que tous les employés travaillent de la manière la plus sûre possible, au bureau comme à la maison. Il n'y a pas de quoi rire de toute façon. Mais le maillon le plus faible de la chaîne reste l'utilisateur final. La question est la suivante : quel est leur niveau de vigilance pour identifier les messages, logiciels, dispositifs suspects... ?

Ne partez pas du principe qu'ils peuvent le faire comme ça. Vous devez apprendre les bons réflexes à votre personnel. Si un enfant doit regarder trois fois avant de traverser une voie très fréquentée, un collègue devrait réfléchir trois fois avant de s'inscrire ou de répondre à certains courriers électroniques.

Comment apprendre à mes employés à reconnaître le phishing et les risques ?

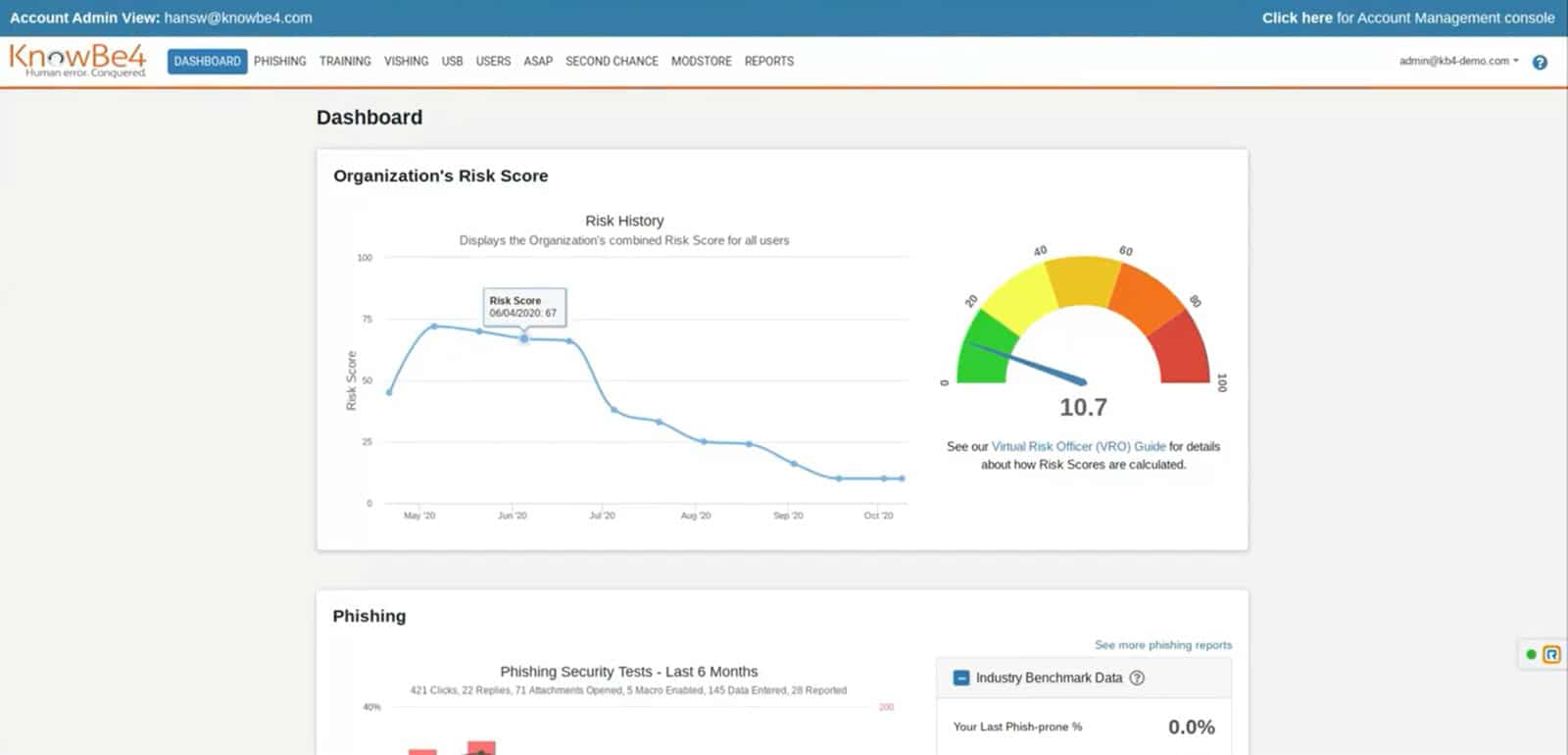

Moyenne 40% de vos employés sont enclins à cliquer sur des e-mails de phishing. En leur donnant unSecurity AwarenessAprès avoir été mesuré et formé, ce nombre tombe à 20% après seulement trois mois. Après un an, il tombe à peine à 2 à 4%. C'est ainsi que vous évitez les logiciels malveillants graves ou la perte de données. Il est donc logique que les assureurs en matière de cybersécurité rendent obligatoire un tel cours pour votre personnel.

Comment fonctionne un tel processus ?

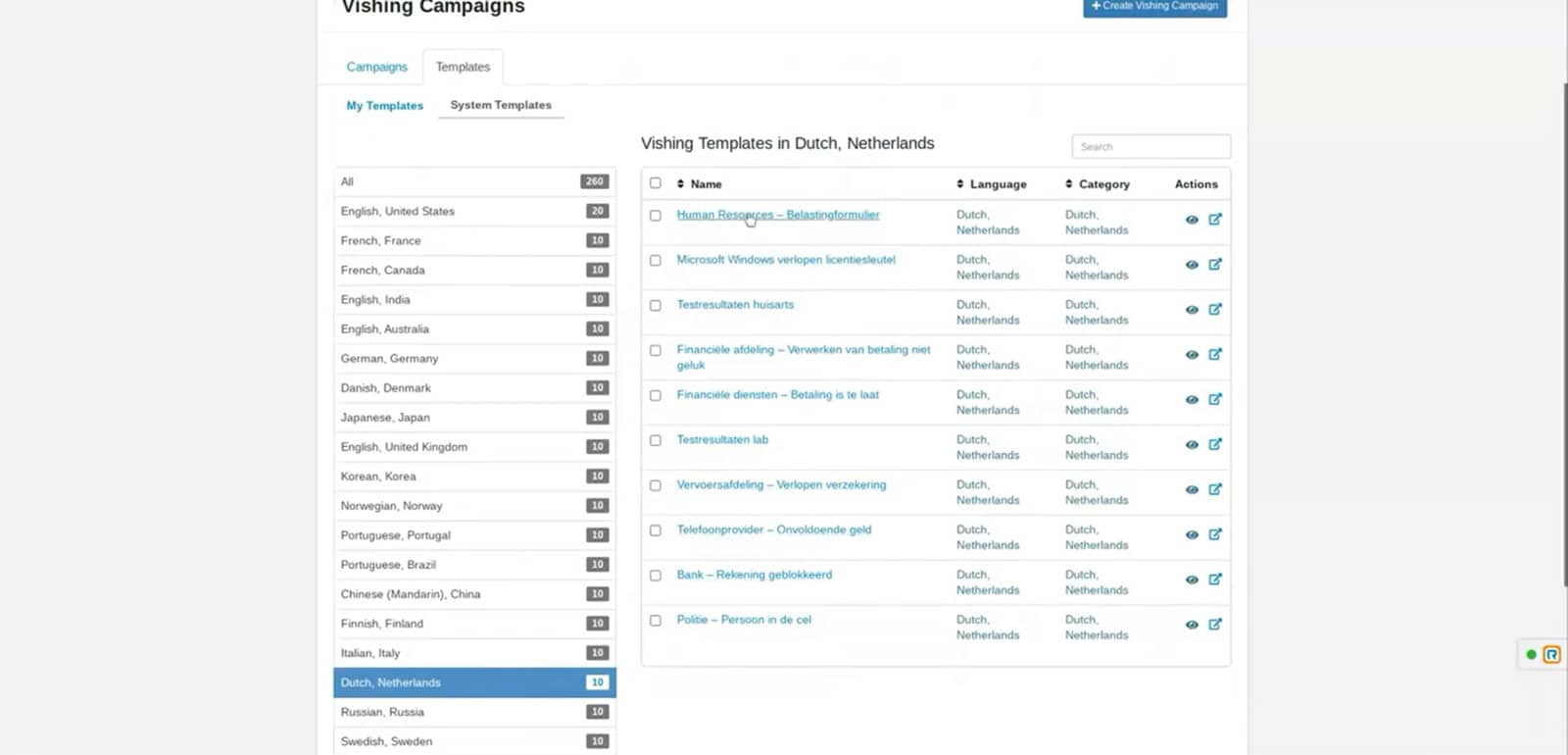

Par la suite, certains profils se voient proposer des programmes de formation vidéo sur mesure. Ils doivent effectuer des parcours courts et instructifs. Ils peuvent choisir parmi des centaines de vidéos existantes dans différentes langues, et/ou utiliser leurs propres vidéos. Lorsqu'ils ont terminé leur cours, c'est le moment des tests pratiques.

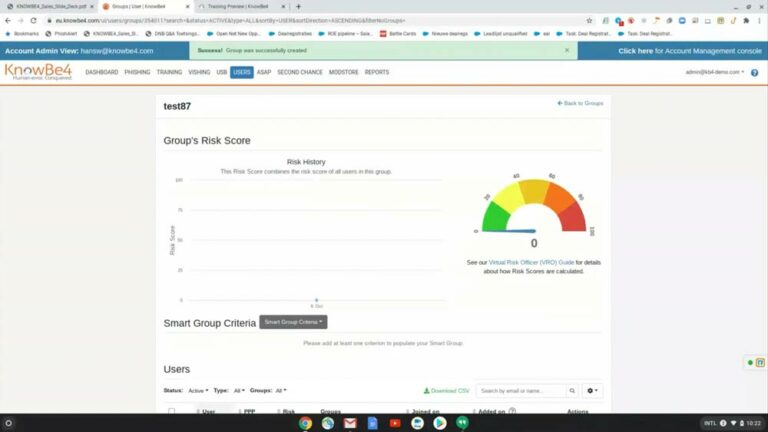

En tant qu'administrateur informatique, vous voyez qui est tombé dans le(s) piège(s). Qui a mis la clé USB dans le PC ? Qui a cliqué sur les liens de phishing ? Qui a exposé des informations sensibles au téléphone ? Vous pouvez vous adresser à ces collègues, leur fournir une nouvelle formation et ils seront surveillés de près par de nouveaux tests.

Un investissement avec un retour sur investissement (in)visible

Hacks graves, ransomware, fuites de données, espionnage industriel... les conséquences sont incalculables. Vous investissez avec le Security Awareness dans la sécurité de votre personnel et de votre organisation. En 2021, Forrester a calculé que le retour sur investissement serait de 276% en trois ans et que le projet aura été rentabilisé en seulement trois mois... Et vous pourrez dormir un peu plus tranquillement.

Vous voulez voir comment ça marche ? Contact N'hésitez pas à nous contacter ou à regarder notre webinaire sur la plateforme de sensibilisation à la sécurité gérée KnowBe4 ci-dessous :

partager cet article :