Avec Patrick Commers (Fortinet), évangéliste en cybersécurité, nous avons exploré les défis actuels et les stratégies efficaces qui correspondent à la réalité d'aujourd'hui.

Thèmes récurrents en matière de cybersécurité

L'événement s'est transformé en une discussion commerciale interactive sur les défis actuels en matière de cybersécurité. Notre nouveau PDG, Joachim LauwersLa journée a débuté par une brève présentation de VanRoey. Nous avons ensuite pris la décision audacieuse de poursuivre la journée sans présentation PowerPoint. La question suivante a été posée : "Quels sont les plus grands défis en matière de cybersécurité au sein de votre organisation ? - Cette question a constitué la base d'un dialogue animé entre nos participants et l'évangéliste de la sécurité Patrick Commers de la part de Fortinet.

Certains thèmes récurrents sont apparus :

- Contrôle et vue d'ensemble: Les technologies de l'information devenant de plus en plus complexes, les entreprises cherchent à mieux surveiller et contrôler leurs systèmes.

- Connexions sécurisées pour le travail hybride: Avec de nombreux employés travaillant de manière flexible, des réseaux fiables sont essentiels pour fournir un accès sécurisé aux systèmes de l'entreprise depuis n'importe quel endroit.

- L'informatique fantôme et la sensibilisationLes employés utilisent souvent des outils hors de la vue des services informatiques, ce qui présente évidemment des risques. La sensibilisation des utilisateurs finaux est donc un pilier essentiel de la sécurité.

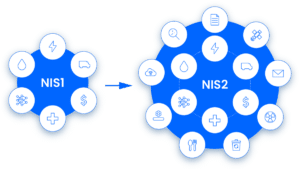

- Gestion des risques et conformité avec le NIS-2Le Parlement européen : La nouvelle directive NIS-2 souligne l'importance de la cybersécurité pour les organisations, en particulier dans les secteurs critiques. Outre l'amélioration de la sécurité de leur propre infrastructure, les entreprises doivent également renforcer la sécurité de leur chaîne d'approvisionnement. Cela signifie que les organisations qui souhaitent se conformer à la directive NIS-2 peuvent commencer à imposer des audits de sécurité à leurs fournisseurs. En prenant les bonnes mesures, les entreprises peuvent non seulement se conformer à la législation, mais aussi acquérir un avantage concurrentiel.

- Complexité de la sécuritéLes menaces : On ne peut pas se défendre contre des menaces que l'on ne voit pas, c'est pourquoi de nombreux incidents passent inaperçus (fossé informatique). Le personnel informatique qualifié est rare et il n'existe pas de solution globale. Une approche par plate-forme permet de protéger, de détecter et de réagir par l'automatisation, ce qui allège la charge de travail de votre équipe informatique limitée. En outre, il est essentiel de déterminer quelles sont les compétences de base que vous gérez en interne et celles qu'il est préférable de confier à un partenaire tel que VanRoey (par exemple, par le biais de Managed Services).

- Le fossé informatiqueLa difficulté croissante de trouver du personnel qualifié est un défi majeur pour de nombreuses organisations. Toutefois, une approche intégrée est bénéfique dans les deux sens : elle permet non seulement de soulager les équipes informatiques limitées, mais aussi de créer une structure de travail sécurisée. Quel que soit l'endroit où résident les applications d'entreprise (sur site, dans le nuage ou hybrides), les connexions doivent toujours être sécurisées. C'est un point crucial, en particulier avec l'augmentation du travail en dehors de l'organisation depuis COVID. Des solutions telles que le cadre SASE et le SD-WAN garantissent de manière optimale ces connexions sécurisées.

Convergence des technologies de l'information et de la communication

Au cours de la session, les participants ont souligné les défis croissants liés à la convergence des technologies de l'information et des technologies opérationnelles. Alors qu'auparavant seules les technologies de l'information nécessitaient une sécurité, les technologies opérationnelles, telles que les machines de production et les réseaux, sont désormais également connectées aux systèmes informatiques. Cette évolution entraîne de nouveaux risques. Un cyberincident pourrait affecter l'ensemble de l'entreprise aujourd'huiparfois même avec des conséquences physiques.

En collaboration avec Fortinet, nous proposons des solutions spécialement conçues pour cette convergence, qui sécurisent de manière intégrée les environnements IT et OT. Ce type de technologie permet aux entreprises de profiter des avantages de la numérisation sans compromettre la sécurité.

Pour les entreprises manufacturières, nous voyons trois défis principaux :

- Une complexité croissanteLa fusion des réseaux informatiques et électroniques rend les systèmes plus complexes et plus difficiles à gérer, ce qui entraîne logiquement de nouveaux risques pour la sécurité.

- Logiciels malveillants avancésLes attaques de ransomware ciblées telles que LockBit ce qui peut perturber considérablement les processus de production et avoir des conséquences financières importantes.

- RèglementLe système NIS2 : Avec l'introduction des lignes directrices NIS2, entre autres, vos protocoles de sécurité actuels doivent être fermement pris en main.

Le thème "OT-Security" a fait l'objet d'une discussion détaillée lors de notre Déjeuner sur la sécurité en OTà la fin du mois d'avril 2024, à Malines. Lire le rapport rétrospectif ici de cet événement.

L'IA : une arme à double tranchant dans la cybercriminalité

L'intelligence artificielle (IA) est en passe de devenir un outil puissant dans le domaine de la cybersécurité. Elle peut contribuer à détecter rapidement les menaces, telles que les anomalies dans le trafic réseau, rendre les risques visibles à un stade précoce. Mais comme l'ont souligné nos participants, l'IA a aussi ses inconvénients. Les cybercriminels utilisent l'IA pour affiner leurs attaques et les rendre plus difficiles à détecter. Il est donc essentiel de déployer l'IA de manière intelligente et prudente. Notre partenariat avec Fortinet garantit que les entreprises peuvent compter sur des solutions d'IA avancées qui détectent les menaces sans introduire de nouveaux risques.

L'impact du NIS2 et les prochaines étapes

Depuis le 18 octobre 2024, elle s'applique à un plus grand nombre de secteurs, tels que l'industrie manufacturière et la logistique, et souligne l'importance de la cybersécurité structurelle. La directive offre aux organisations non seulement la conformité, mais aussi un avantage stratégique : les entreprises qui se conforment au NIS2 renforcent leur confiance avec les clients et les partenaires et augmentent leur résilience face aux menaces numériques.

La valeur ajoutée et les implications du NIS2

Le NIS2 aide les entreprises à professionnaliser davantage leur cybersécurité, ce qui signifie plus que se conformer aux exigences légales. La table ronde a souligné comment cette conformité offre des opportunités d'améliorer les processus de sécurité et de gérer les risques de manière proactive, notamment grâce aux nouvelles technologies telles que la détection pilotée par l'IA et les réseaux de confiance zéro. Travailler avec des partenaires et miser sur l'innovation permet aux entreprises d'être non seulement en conformité avec le NIS2, mais aussi plus fortes dans un paysage de menaces dynamique.

Qu'implique la nouvelle directive européenne ? Plus d'informations sur NIS2 est disponible ici.

VanRoey et Fortinet : vos partenaires dans la (cyber)criminalité

Notre partenariat avec Fortinet offre aux entreprises une approche stratégique éprouvée pour renforcer leur cybersécurité. Du travail hybride à la protection des systèmes OT, et de la détection pilotée par l'IA à la gestion des risques et à la conformité, nous fournissons des solutions adaptées à l'échelle et aux besoins de votre organisation. Fortinet se différencie par ses une approche unique de la plateformeoù toutes les solutions de sécurité sont intégrées sur une plate-forme centrale. Cette intégration et cette automatisation des mécanismes de détection, de réponse et de protection soulagent l'équipe de sécurité informatique limitée et augmentent l'efficacité. Grâce aux technologies Fortinet telles que le réseau de confiance zéro et le service d'accès sécurisé à la périphérie (SASE), nous mettons à la disposition des entreprises de toutes tailles des environnements informatiques sécurisés et à l'épreuve du temps.

Vous vous demandez comment nous pouvons aider votre organisation et votre équipe informatique ? Contactez nous.

N° de TVA

partager cet article :