VanRoey » Managed Services » Security Awareness

Security Awareness

Prévenir les attaques de phishing et les comportements à risque des collègues

Les entreprises belges paient jusqu'à 100 millions d'euros ( !) de rançon aux pirates informatiques. Dans 9 entreprises sur 10, le phishing est le résultat de l'inattention humaine. Il est temps de sensibiliser votre personnel à ce sujet !

Avec la plateforme de KnowBe4 ou Phished :

Avoir une formation claire en matière de cybersécurité, dans plusieurs langues et voies d'accès.

Envoyez vous-même des courriels de phishing, voyez qui se fait prendre, afin que le problème puisse être traité immédiatement.

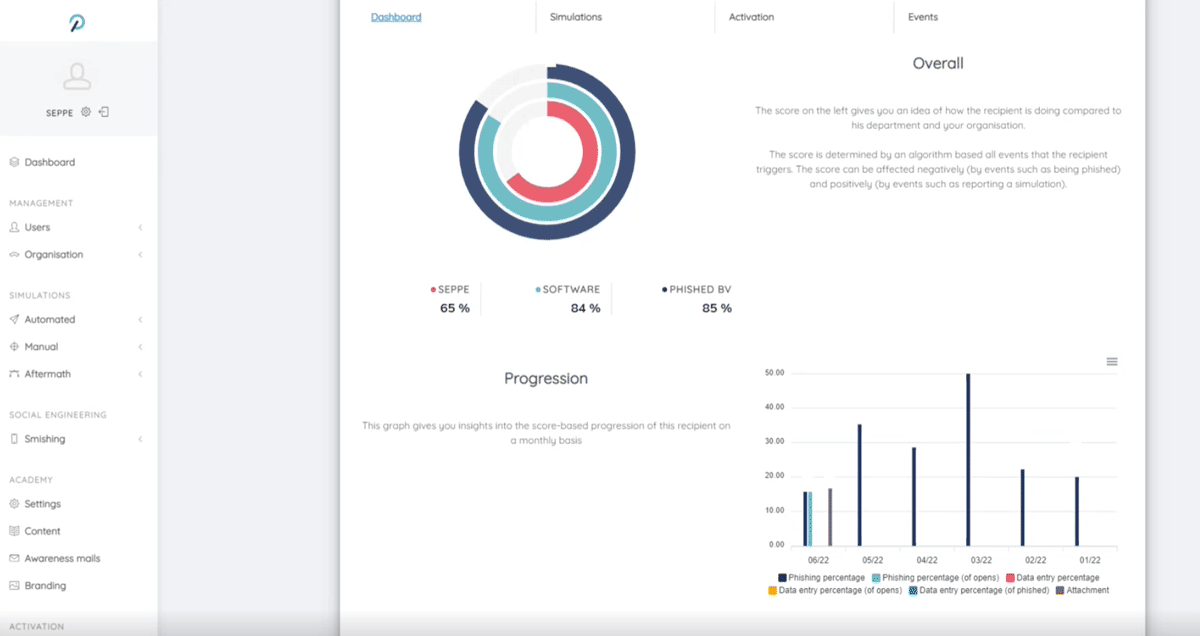

Découvrez votre profil de risque en tant qu'entreprise, par département ou par utilisateur

Vous rendez votre organisation résistante au phishing, aux cryptolockers, aux pertes de données...

Comment prévenir le phishing ?

Avec la sensibilisation à la sécurité

Vous investissez dans pare-feu, antivirus et avancée l'infrastructure de sécurité...mais deviennent souvent les gens oublient dans le modèle de protection. Pourtant, les 40% de vos employés ont tendance à cliquer sur les e-mails de phishing !

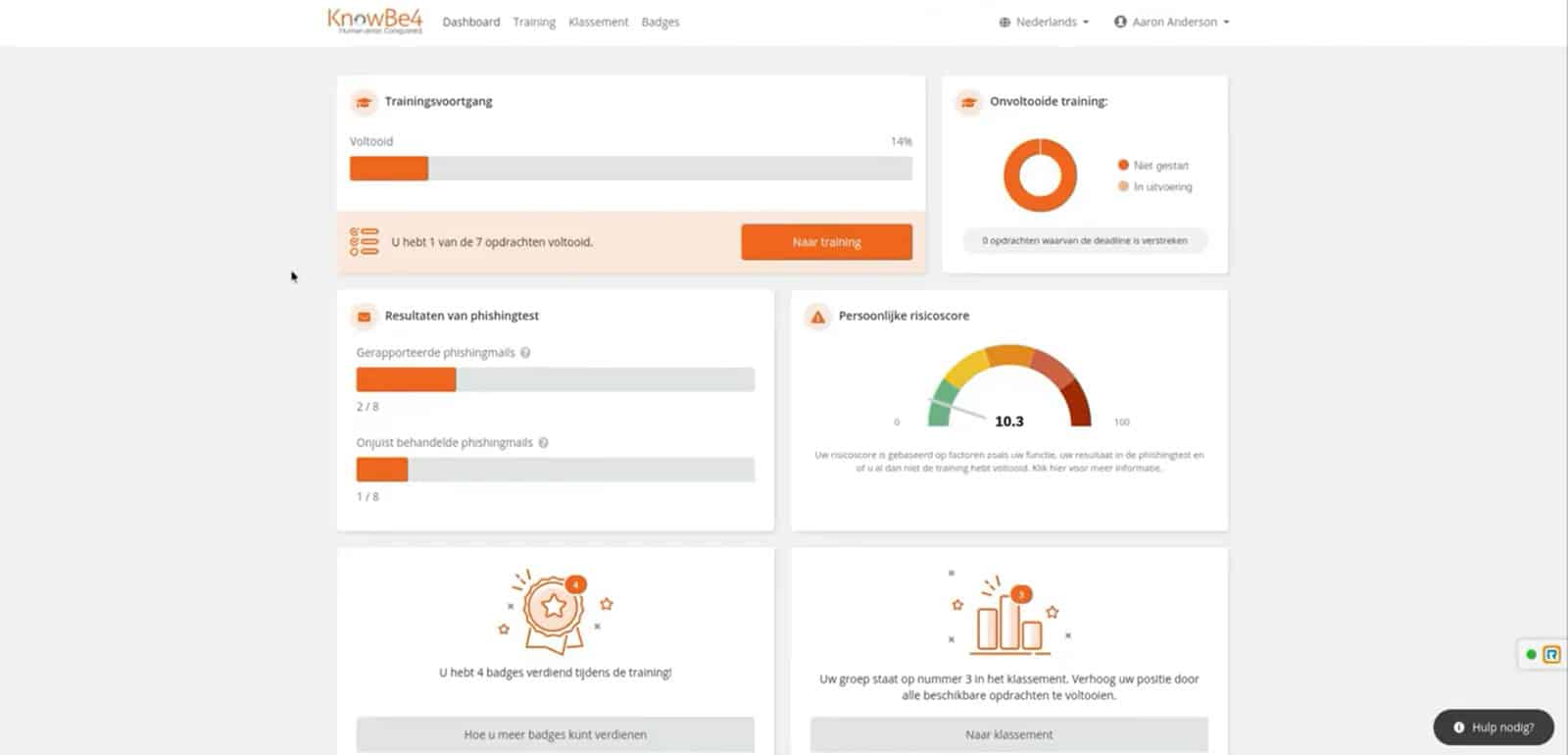

Après à peine 3 mois d'utilisation d'une plateforme de sensibilisation à la sécurité telle que KnowBe4 ou Phished cette quantité diminue de 50%. Après un an, vous en êtes déjà à -90 à 95% ! C'est ainsi que vous évitez les erreurs qui pourraient entraîner des piratages graves ou des pertes de données.

Le plus grand acteur mondial dans le domaine de la sensibilisation à la sécurité et le leader absolu du marché (Gartner, The Forrester Wave), idéal pour les grands acteurs.

Un acteur belge qui se distingue par sa simplicité, ses algorithmes intelligents et son stockage local (GDPR). Phished est certifié ISO 27001 et est conforme à la norme SOC2.

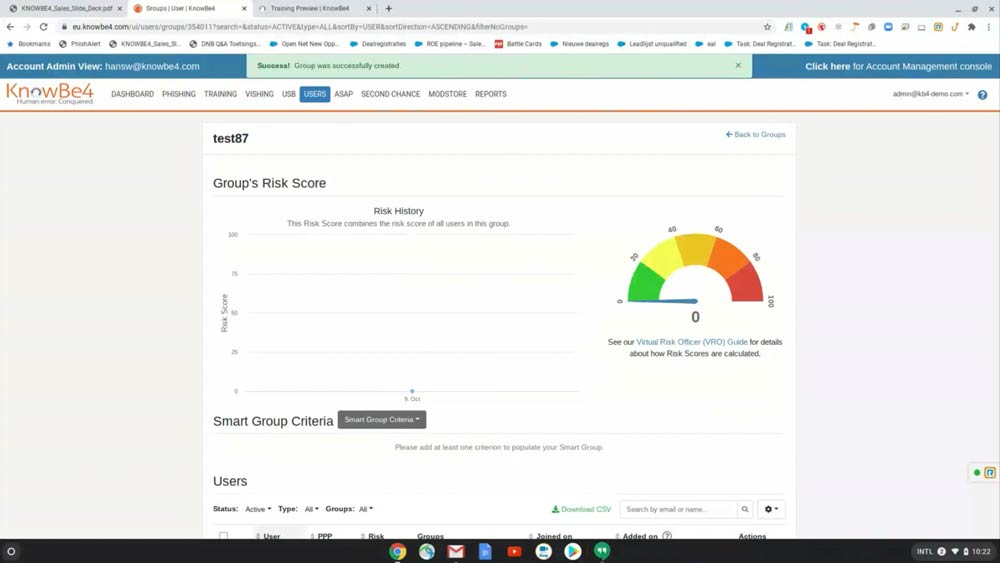

1. Évaluation de la sensibilisation et profil de risque

2. Tester et former les collègues

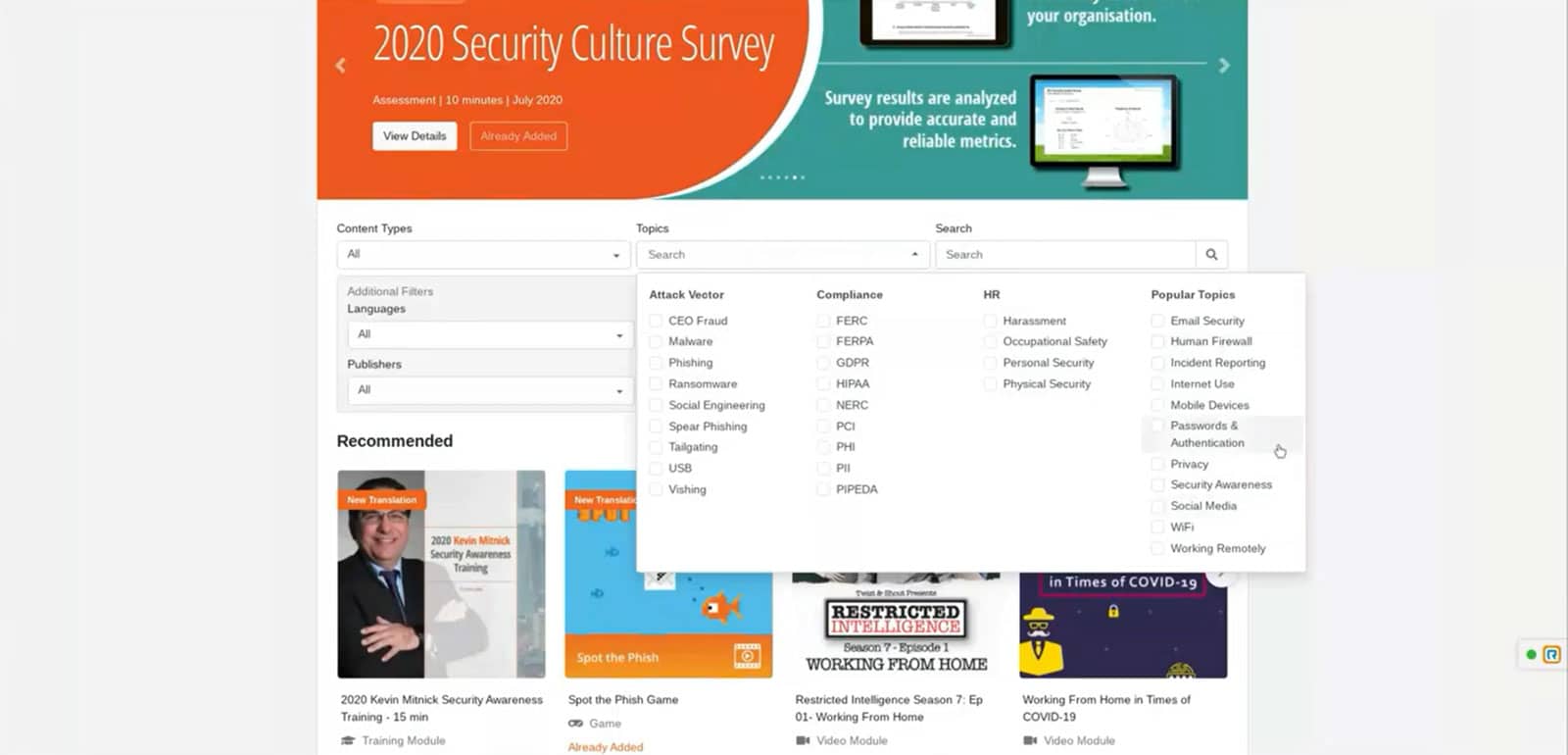

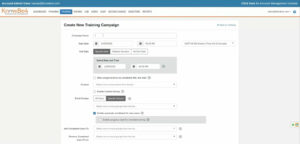

KnowBe4 offre plus de 1.500 cours de formation au milieu de différentes languesIl s'agit de productions hollywoodiennes et d'animations de petite taille. Suivez de près qui a déjà emprunté quels itinéraires et les a mis à l'épreuve en tests d'hameçonnage réaliser de fausses attaques de phishing :

- Envoyer faux e-mails de phishing aux collègues. Leur clic est enregistré et ils peuvent voir où ils se sont trompés

- Distribué Clés USB avec un logiciel spécial pour voir qui les met dans son PC.

- Avec "Vishing" (pêche) Des scénarios (Voice Phishing) testent la facilité avec laquelle il est possible d'exposer les données personnelles de collègues au téléphone

- Vous pouvez également "Smishing" Élaborez des scénarios dans lesquels les gens sont trompés par SMS.

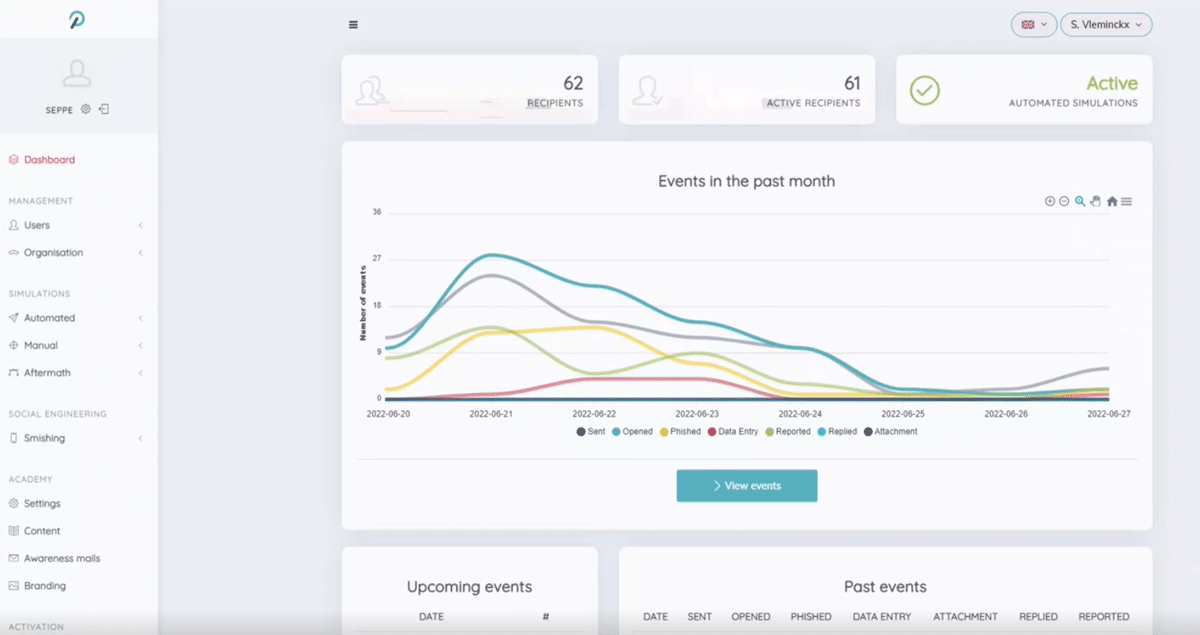

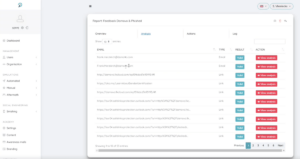

Système géré, portail d'administration simple

En tant qu'administrateur, vous obtenez un portail complet avec de nombreuses options de configuration, de riches aperçus sur les progrès de la formation et l'évolution des scores de risque.

- Les utilisateurs peuvent être liés à la Répertoire actif

- Classer les utilisateurs selon leur rôle, leur langue, leur localisation, leur niveau...

- Créer des formations et des campagnes de phishing, utiliser des logiciels préparés pour les clés USB... Choisissez parmi de nombreux modèles (niveaux de difficulté...) ou personnalisez vos messages comme vous le souhaitez

- Une fois mis en place, le processus de formation (continue) est largement automatisé. Les collègues qui obtiennent de mauvais résultats sont cartographiés et tir entraîné/testé jusqu'à ce que le score de risque soit réduit au minimum

La vaste outils d'information faire en sorte que la plate-forme soit parfaitement adaptée à Normes ISO à payer. En outre, vous pouvez également Téléchargez vos propres vidéos ou sessions de formationVersez-le dans une campagne, attribuez-lui des points et fournissez des rapports !

Quel est le retour sur investissement de la plateforme KnowBe4 ?

Une étude C'est ce que montre l'étude de Forrester :

- Vous désirez ROI sur un contrat de trois ans est 276%

- Vous désirez temps de récupération mensonges sur trois mois!

- Le nombre de personnes qui cliquent sur les e-mails de phishing passe de 19,2% à 2,8%..

Plus d'informations, une conversation ou un compte d'essai gratuit ?

n° de TVA *

- Enregistrement

Comment fonctionne le phishing ?

1. un agresseur se fait passer pour une personne connue et vous induit en erreur par e-mail, téléphone ou SMS, dans le but de vous faire répondre à sa question ou d'ouvrir son lien falsifié.

2) Lorsque vous visitez le site web falsifié, soit un logiciel malveillant est téléchargé automatiquement, soit une tentative est faite pour extraire des données de connexion sensibles.

Lorsque vous vous lancez dans le phishing, un pirate informatique prend le contrôle de votre système ou de votre compte en moins de 2 minutes en moyenne.

*Source : KnowBe4

Quels sont les types de phishing ?

Par le biais de l'usurpation d'identité, un courriel tente d'usurper l'identité d'une marque ou d'un service connu afin de récupérer vos données de connexion.

Les victimes sont amenées à penser, par exemple, que des images sexuellement teintées de lui ont été enregistrées par une webcam ou que vous connaissez vos secrets, comme l'"adultère" ou la fraude. En échange d'un ou plusieurs paiements, elles ne les publient pas.

Les pièces jointes infectées sont généralement filtrées rapidement. Dans ce cas, un lien de téléchargement infecté vous sera proposé. Le fichier peut sembler parfaitement normal, même s'il a été ouvert, mais entre-temps vous êtes infecté.

Ces courriers (ou téléphones) semblent provenir de collègues, partenaires ou clients importants, destinés à des décideurs ou des comptables qui espèrent exécuter un ordre de paiement.

10 conseils pour prévenir l'hameçonnage

Vous voulez éviter les cryptolockers, les logiciels malveillants et le vol de données. Sécuriser le réseau et les périphériques est un début et un must absolu, mais il existe de nombreux pièges que les utilisateurs finaux doivent reconnaître et éviter, car un seul clic peut être trop pour mettre toute l'organisation au chômage techniquement et mettre les données sensibles en danger.

-

Information du public

L'ingénierie sociale et le Spear Phishing signifient qu'ils recueillent le plus d'informations personnelles possible sur vous afin de vous cibler, alors faites attention aux profils publics sur Facebook, Linkedin, Twitter... Si, par exemple, vous connaissez votre plaque d'immatriculation, votre garage et votre type de voiture, vous pouvez envoyer de fausses factures d'entretien à votre service comptable.

-

2 Authentification des facteurs

De plus en plus de plateformes offrent la possibilité de se connecter en utilisant votre mot de passe + un code unique qui s'affiche uniquement sur votre smartphone (via SMS ou une application). Même si les escrocs ont votre nom d'utilisateur et votre mot de passe, ils sont toujours impuissants car ils n'ont pas votre smartphone.

-

Expéditeurs

Si vous avez des doutes sur l'expéditeur, vous pouvez ouvrir un courriel dans Outlook et voir les propriétés du courriel sous " fichier ". Les en-têtes de courriel contiennent certaines informations techniques, mais il y a beaucoup à en tirer en termes de légitimité.

-

URLs

Lorsque vous passez votre souris sur les liens d'un e-mail, vous voyez l'url à laquelle il mène. Fortis.be devient parfois fortis.bank.ru, de sorte que vous reconnaissez rapidement que vous êtes redirigé vers un site non officiel.

-

Par téléphone

Ne passez JAMAIS par une procédure d'enregistrement ensemble au téléphone et ne donnez jamais de détails personnels à moins de connaître et de faire confiance à la personne à l'autre bout de la ligne. Avec les bonnes informations de base, les escrocs peuvent convaincre même les personnes les moins crédules...

-

Pièces jointes

Avec des expéditeurs inconnus qui vous envoient un PDF, Xlsx, Docx, exe... ou .zip, vous courez toujours le risque d'obtenir un cryptolocker ou un autre logiciel malveillant. Nous résolvons ce problème avec le sandboxing, dans lequel le courrier est d'abord entièrement recherché dans un environnement virtuel et tous les liens sont vérifiés.

-

Extraordinaire

Votre département ICT vous demande-t-il soudainement de " réenregistrer " ou de " vérifier les données " sur une page ? Ou une question inhabituelle des RH vous presse avec une annexe zippée sur votre rémunération ? Il y a de fortes chances que ce soit une tromperie. Il n'y a jamais de mal à vérifier par téléphone si c'est bien réel. - Filtre anti-pourrielBeaucoup de phishing non personnalisé est envoyé en masse et apparaît rapidement sur les listes noires des filtres anti-spam bien connus. C'est une évidence, mais un anti-spam professionnel est indispensable.

-

Soupçon

Votre chef d'entreprise vous envoie un courrier pour effectuer un virement bancaire important, urgent et discret ? Appelez-le d'abord. Ou votre fournisseur vous envoie une facture avec un " changement de numéro de compte " par courrier ou par la poste ? Là encore, un seul appel téléphonique peut limiter beaucoup de dégâts. -

Mots de passe

Vous ne voulez vraiment pas être responsable des e-mails de phishing envoyés de votre compte vers votre réseau parce que vous utilisez le même mot de passe sur Steam ou iTunes par exemple.