Vandaag dienen medewerkers altijd en overal kunnen werken. Dat kan binnen Office 365 perfect, maar een login is snel gestolen. 42% Van de millenials geeft zijn of haar wachtwoord door aan niet-familieleden; sterker nog, 74% meldt zich zorgeloos aan op onbeveiligde wifi hotspots.

Hoe je het ook draait of keert, ga er maar vanuit dat vroeg of laat de Office 365 login van één van je medewerkers in verkeerde handen terechtkomt.

Wat kan je er tegen doen?

Multi-factor-authentication (MFA), ook wel gekend als ‘tweetrapsauthenticatie’, vraagt naast je wachtwoord een extra code die alleen jij kan weten. Dan hebben we het niet over de naam van je eerste lief of schildpad, maar een unieke code die slechts 30 seconden geldig is en enkel op jouw smartphone te zien is. Een crimineel die je gebruikersnaam én wachtwoord bezit staat zo machteloos omdat hij geen toegang tot je smartphone heeft.

Het is dus 100% aangeraden dit binnen Office 365 te activeren voor al je collega’s. Toch brengt dit enkele uitdagingen met zich mee:

- Het mag (vertrouwde) gebruikers niet irriteren of remmen in hun productiviteit;

- Zijn de smartphones goed genoeg beveiligd? Anders kan men via een gerichte overval/inbraak alsnog aan je gegevens;

- In sommige organisaties mag je je smartphone niet gebruiken;

- Wat als een medewerker zijn smartphone niet bij de hand heeft of de batterij is leeg?

- Als je te vaak een extra code vraagt kan dit de alertheid van gebruikers teniet doen;

- …

Aan de slag met Multifactor Authentication binnen Office 365

Meten is weten: Wie, wanneer, waar en op welk toestel?

Breng eerst in kaart welke gebruikers er binnen de Office 365 omgeving werken. Dit zou geen al te grote taak mogen zijn dankzij tools als Active Directory. Zoom daarna verder in: welke rechten hebben ze en welke toestellen gebruiken ze om de bedrijfsomgeving te benaderen?

Daarna kan je kijken naar de bedrijfsapplicaties en -data. Op zich is het aan te raden alles met MFA te beveiligen, maar om irritaties te voorkomen kan je overwegen niet-gevoelige of niet-bedrijfskritische gegevens en apps op de standaardbeveiliging te laten.

Op basis van bovenstaande kennis kan je vervolgens beveiligingspolicies opstellen.

Wanneer wil je MFA afdwingen?

Het heeft geen zin om gebruikers binnen de perimeters van het bedrijf, op hun eigen PC om de haverklap extra codes te vragen. Dit kan namelijk averechts werken; als het een (irritant) automatisme wordt kunnen buitenstaanders daar misbruik van maken. Één keer per dag is dan meestal voldoende.

Je dient dus een beetje als een “Cloud Access Security Broker (CASB)” te denken: Is de locatie oké? Is het toestel oké? Is het tijdstip oké? Is het netwerk beveiligd?… Dan kan je al milder zijn dan wanneer diezelfde account om 4u ’s nachts vanuit Vietnam probeert aan te melden vanop een publieke hotspot.

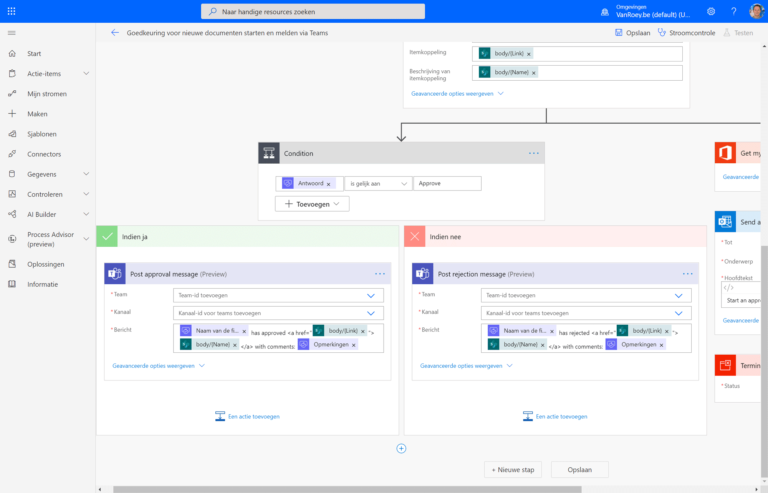

Start met een proefproject

Heb je enkele communicatieve medewerkers die begaan zijn met IT? Dan zijn zij ideale kandidaten om het systeem mee te testen. Deze ‘Key Users’ kunnen je waardevolle kritische feedback te geven, zodat jij de policies kunt bijschaven waar nodig. Voor het verzamelen van feedback en de discussie centraal te voeren kan je best Microsoft Teams gebruiken. Hou je ogen open voor veelgestelde vragen, deze komen in de volgende fase goed van pas.

Klaar voor de grote uitrol

Je wil de overlast voor je IT helpdesk tot een minimum beperken. Enerzijds kan je rekenen op de eerder genoemde ‘Key users’ die je collega’s kunnen helpen in het opzetten van de tweetrapsauthenticatie, maar het is van groot belang dat je een handleiding uitschrijft met duidelijke screenshots, aangevuld met een FAQ/V&A addendum. Dit kan je IT medewerkers vele uren uitleg besparen. Je zal ook zeker vragen krijgen als ‘Wat als ik een nieuwe smartphone koop?’ of als de tijdsinstellingen van de smartphone verkeerd zijn zal de code niet werken… Dit soort problemen kan je dus preventief tackelen om tijd en frustraties bij zowel helpdesk als gebruikers te sparen.

Persoonlijk vind ik het nog sterker om een korte videotutorial te maken. Dit hoeft geen hollywoodproductie te zijn gezien het enkel voor intern gebruik is, maar bewegend beeld is toch net iets duidelijker. Het enige nadeel is dat als de procedure ooit verandert, je een nieuwe video zal moeten maken…

Extra Tip

In de handtekening van emails of op naamkaartjes worden vaak GSM nummers gecommuniceerd. Er zijn al vele gevallen bekend van fraudeurs die telefonieproviders benaderen met het excuus ‘Mijn smartphone is gestolen of mijn simkaart is defect… Ik zou graag een nieuwe simkaart willen activeren voor deze nummer…” En dan ben je een vogel voor de kat. Maar er zijn nog voordelen:

- Dit werkt ook wanneer je smartphone slecht bereik heeft

- Het werkt sneller gezien een SMS soms met vertraging aankomt

- Het werkt ook op wearables

Heb je nog vragen omtrent de uitrol van MFA binnen Office 365; aarzel dan niet om onze collega’s te contacteren.

deel dit bericht: