Operational Technology: van CNC-machine tot kerncentrale

Industrial Control Systems (ICS), zoals SCADA en PLC-sturingen, waren vroeger geïsoleerde silo’s waarbij niet stilgestaan werd bij cybersecurity. Maar aanvallen op OT kunnen leiden tot ernstige gevolgen, gaande van verminderde productiviteit tot fysieke ongelukken of zelfs maatschappelijke rampen. Als we denken aan de hack bij de Colonial Pipeline in de VS, waardoor een tekort aan brandstof ontstond, of aanvallen op kerncentrales in Iran… De mogelijke gevolgen zijn niet te overzien.

Vandaag bestaat er bv. ransomware die zich specifiek richt op CNC-machines. Er lijkt niet meteen iets mis, maar eens je de productie start, wijken de waardes keer op keer lichtjes af van de input en wordt het hele productieproces verstoord. Ook maken hackers gretig gebruik van minder goed beveiligde OT-omgevingen om zo hun weg te vinden naar de rest van het bedrijfsnetwerk.

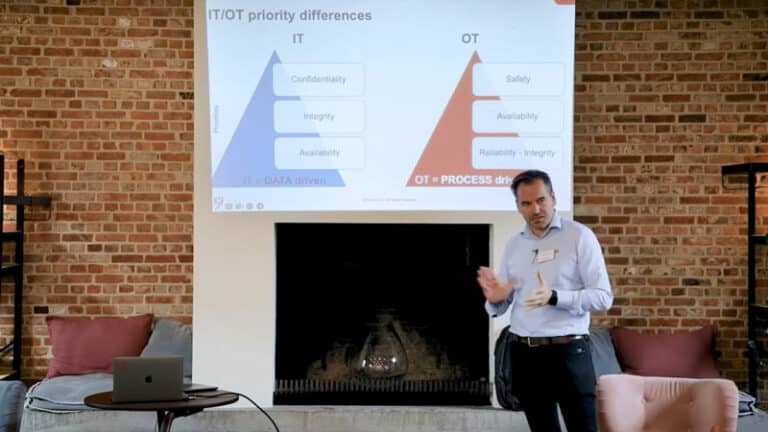

LAT-relatie voor IT & OT

Daarom wordt zone ‘3,5’, een Industrial DMZ tussen OT en IT, geïmplementeerd waarbij security management en specifieke scanprotocollen worden toegevoegd. Fortinet biedt diverse oplossingen en werkt hiervoor samen met gespecialiseerde partners in het OT-landschap, zoals Dragos, Nozomi, Microsoft, Siemens, Schneider Electric enz… om een zo adequaat mogelijke beveiliging te kunnen garanderen.

NAC & Deep Packet inspection voor Operational Technology

Het is te allen tijde belangrijk om de O van OT in het achterhoofd te houden. Securitymaatregelen mogen dus niet in de weg zitten en geen onnodige storing veroorzaken in de productie of werking van je organisatie.

Zo werkt een NAC met DPI (Network Access Control met Deep Packet Inspection) systeem anders bij OT. Je wil vermijden dat een toestel per ongeluk geweerd wordt uit het netwerk, want die impact is veel dramatischer dan wanneer bv. een printer even inactief is. Ook het type verkeer alsook de protocollen verschillen van traditioneel IT-verkeer. Daarom wordt gewerkt met actieve, non-intrusive device classification & fingerprinting.

Op een 20-tal niveaus (denk aan mac-address + https requests + Vendor logo + tcp requests…) wordt een profiel opgezet van toestellen en kunnen ‘rogue devices’ onmiddellijk worden gedetecteerd en kan je automatisch of manueel beslissen wat ermee moet gebeuren. Omdat Fortinet haar ecosysteem ook openstelt voor integratie van derde partijen, kan er direct gecommuniceerd worden met systemen van Modbus, Siemens, Microsoft en tal van andere specialisten om deze informatie en protocollen steeds correct te verwerken.

Application Control

Met Application Control wordt de operationele werking verder geanalyseerd en beveiligd. Het systeem kent en bestudeert de gebruikelijke werking van je toestellen dankzij de eerdergenoemde integratie met partners. Als bepaalde commando’s binnenkomen met verwachte waardes tussen bv. 0 en 2 is er geen probleem, maar zodra een onverwachte waarde zou voorbijkomen, dan gaan de alarmbellen af.

Industriële honeypot

Tot Slot

Het is belangrijk om regelmatig de beveiliging van OT-systemen te monitoren en updaten. Veel OT-systemen draaien nog op oudere softwareversies, zoals Windows XP, die niet langer worden ondersteund, daarom moet extra voorzichtig worden omgesprongen met deze systemen, zodat ze blijven voldoen aan de nieuwste beveiligingsnormen.

Dit artikel is slechts een samenvatting van deze videopresentatie van Lars Putteneers, Channel System Engineer bij Fortinet. Hierin gaat hij nog veel dieper in op het PERDUE model, alsook de uitdagingen én oplossingen die in een hedendaagse OT-omgeving spelen.

Security-Audit voor je Operational Technology omgeving?

Wil je weten hoe veilig jouw omgeving is? Daarvoor kan je rekenen op onze grondige Security Audit, waarbij onze experts je omgeving op meer dan 60.000 aanvalsvectoren zal toetsen en een fysiek bezoek komen brengen. Alle issues komen naar boven. Wil je meer weten? Vraag dan gerust wat extra info aan:

btw nr.

deel dit bericht: