Een CEO – en bij uitbreiding elke C-level of leidinggevende – heeft een zekere machtspositie tegenover zijn of haar medewerkers. Door zich voor te doen als de CEO, eigenen cybercriminelen zich die macht toe. Dat doen ze o.a. door e-mail accounts van leidinggevenden te vervalsen. Via die weg vragen ze medewerkers om financiële, vertrouwelijke of bedrijfskritische data door te sturen of transacties uit te voeren. In feite maken de cybercriminelen met CEO-fraude dus misbruik van de gehoorzaamheid van de medewerker.

Verschillende targets, verschillende tactieken.

CEO-fraude kan op verschillende manieren uitgevoerd worden. Afhankelijk van het beoogde slachtoffer gooit de cybercrimineel een ander hengeltje uit…

Phishing

Phising is de algemeen gekende tactiek waarbij een e-mail wordt verstuurd aan een groot aantal gebruikers. Het bericht bestaat meestal uit een verleidelijke financiële boodschap of een waarschuwing met de vraag om je even aan te melden via een link (bv. op PayPal, je Apple account of je bankrekening). Deze link tracht je log-in gegevens te ontfutselen of je malware te bezorgen als je erop klikt en de instructies volgt. Vergelijk het met hengelen in een grote visvijver waarin veel vissen zwemmen. Elke geduldige hengelaar heeft vroeg of laat beet.

Spear Phishing

Spear phishing is een gelijkaardige werkwijze maar dan meer doelgericht. De cybercrimineel gebruikt een speer en werpt die uit naar één specifieke vis. Het bericht bevat meer gepersonaliseerde data, die de cybercriminelen verzamelden op sociale media en andere publieke kanalen. In tegenstelling tot bij phishing, is de kans dat het slachtoffer ook effectief de gevraagde handeling of transactie van geld of data zal uitvoeren veel groter. Typische slachtoffers van Spear Phishing zijn financiële, HR, IT en R&D afdelingen. Als de valse berichten van je CEO lijken te komen en die vraagt specifieke informatie waarvan niet zomaar iedereen weet dat jij er toegang toe hebt, dan is de val nog moeilijk te doorzien.

Executive Whaling

Soms gaan de cybercriminelen met CEO-fraude meteen voor de dikke vis, de walvis. Door zich voor te doen als een voorname zakenpartner of een hoog geplaatste figuur binnen de organisatie, vallen ze meteen de CEO zelf of een andere leidinggevende aan. De doelstelling blijft dezelfde: geld en waardevolle data ontfutselen. Executive Whaling typeert zich door een grote kennis van het target bedrijf en de slachtoffers in persoon. Het is dus een tijdrovende en dure werkwijze voor de cybercriminelen. Daardoor komt het vooral voor bij grote, kapitaalkrachtige bedrijven.

Tot zover de visserij. CEO-fraude wordt in een security context ook wel eens gekaderd binnen Social Engineering. Dat is elke vorm van cybercriminaliteit die zich beroept op psychologische manipulatie van de slachtoffers door gebruik te maken van persoonlijke informatie. Het verzamelen van informatie over de slachtoffers op sociale media (ook wel mining genoemd) maakt daar meestal deel van uit.

CEO-fraude manifesteert zich dus in verschillende vormen. Uit de sterke stijging van het aantal meldingen blijkt dat deze manier van werken zeer in trek is bij cybercriminelen. Vooral organisaties die zich in een sterke groeifase bevinden zijn vaak het slachtoffer. Nieuwe medewerkers kennen de gewoontes van hun leidinggevenden nog niet en zijn dus minder goed in staat om afwijkend gedrag en ongewone vragen te herkennen.

5 tips om je te wapenen tegen CEO-fraude

1. Lokaliseer het risico

Door te bepalen wie en welke afdelingen binnen je organisatie het meest kwetsbaar zijn, kan je meer gericht beveiligen. Naast de leidinggevenden zelf zijn HR-, IT- en Finance-medewerkers het vaakst het doelwit. In R&D intensieve organisaties zijn ook vooraanstaande onderzoekers wel eens het slachtoffer. Denk even als een cybercrimineel. Wie heeft toegang tot gevoelige en waardevolle informatie? Wie rapporteert rechtstreeks aan de CEO, aan de CxO?

2. Installeer de basis beveiligingstools

2-Factor authenticatie, e-mail filters, anti-virus software, beheer van toegangs- en machtigingsniveaus… Dit zijn enkele van de meest essentiële manieren om je IT te beveiligen. De investering in adequate security oplossingen verbleekt tegenover de kost van een grootschalige hack of cryptolocker.

3. Voer een actief beveiligingsbeleid

De meeste bedrijven voeren een actief HR-beleid. Daarin staat bepaald wat er van de medewerkers verwacht wordt. In hoeverre is cybersecurity hierin opgenomen? Grote bedrijven hebben vaak wel één of andere vorm van een security policy, maar die is vaak erg beperkt en evolueert zelden mee met de veranderende technieken die cybercriminelen hanteren. In kleinere organisaties is een actief beveiligingsbeleid meestal onbestaande.

Hoe gaan je mensen om met e-mails van een onbekende bron? Is er een wachtwoordbeheer? Weet iedereen wat de afspraken zijn m.b.t. WiFi toegang of thuiswerk? … Wees hierin proactief en stel duidelijke richtlijnen op.

4. Eenvoudige standaardprocedures

Een beleid geeft richting aan de mensen en de organisatie. Procedures zorgen ervoor dat het beleid gehandhaafd wordt. Beperk echter het aantal procedures en hou ze eenvoudig. Een kluwen van complexe procedures impacteert de efficiëntie van je operaties negatief en wordt door de medewerkers al gauw geweigerd. Al hangt de omvang van de procedures uiteraard af van de grootte van de organisatie.

Procedures rond informatie over cyberdreigingen en de oplossing ervan zijn bijvoorbeeld erg zinvol. Omdat CEO-fraude aanvallen meestal heel gericht gebeuren, is het belangrijk om te bepalen wie je wanneer en op welke manier hierover inlicht. Je kunt ook procedures voorzien om het beveiligingsniveau systematisch te testen en te verhogen.

5. Security awareness training

Deze laatste tip is wellicht de belangrijkste. Alle medewerkers bewust maken van de dreigingen is essentieel. Zorg dat ze weten wat bv. CEO-fraude is, dat ze op de hoogte zijn van phishing, spear-phishing en CEO whaling. Zorg zeker dat de verschillende risico-profielen binnen je organisatie elk hun eigen risico kennen. Welk type aanval kan een HR medewerker verwachten? Welke een R&D ingenieur? Met welke informatie gaan hackers via Social Engineering aan de slag? M.a.w. waarmee moet je oppassen wanneer je bv. iets post op sociale media?

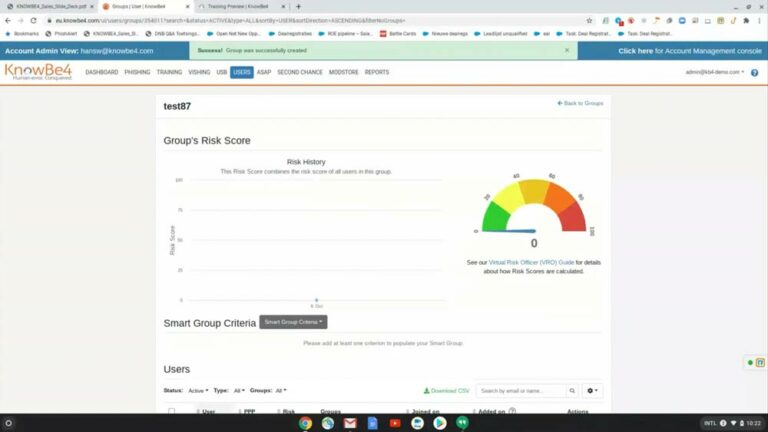

Daarnaast is het belangrijk dat iedereen de beveiligingstools, het beleid en de procedures goed kent en gebruikt. Security Awareness voor je medewerkers helpt hen al een heel eind op weg. Dit is echter niet te vatten in een éénmalige opleiding. Het is een continu lopend programma met regelmatige tests op onverwachte momenten.

deel dit bericht: